امن افزار گستر آپادانا

☑️مدیریت امنیت اطلاعات (ISMS/ITIL)

☑️آزمون نفوذپذیری پیشرفته (شبکه/موبایل/وب/وب سرویس)

☑️طراحی امن زیرساخت شبکه

?amnafzar.net

035-38304270-1

021-91094270

[email protected]

?? ??? ?? ????? ?

We comply with Telegram's guidelines:

- No financial advice or scams

- Ethical and legal content only

- Respectful community

Join us for market updates, airdrops, and crypto education!

Last updated 1 year, 2 months ago

[ We are not the first, we try to be the best ]

Last updated 1 year, 4 months ago

FAST MTPROTO PROXIES FOR TELEGRAM

ads : @IR_proxi_sale

Last updated 1 year ago

*? آسیبپذیریهای ناشی از طراحی نادرست کد

*?عنوان: عدم هش مناسب رمز عبور**

یکی از رایجترین اشتباهات برنامهنویسان، ذخیره رمزهای عبور بهصورت متن ساده (plaintext) است که میتواند امنیت کاربران را به شدت به خطر بیندازد. بیایید نگاهی به یک نمونه کد آسیبپذیر بیندازیم:

python

Copy code

نمونه کد آسیبپذیر:users = {}

def add_user(username, password):

users[username] = password # ذخیره رمز بهصورت plaintext

add_user("admin", "123456")

print(users)

*⚠️ مشکل:*

رمزهای عبور بدون هیچگونه حفاظت ذخیره میشوند.

در صورت سرقت دیتابیس، مهاجم به تمام رمزهای عبور دسترسی مستقیم خواهد داشت.

*✅ راهحل مناسب:*از الگوریتمهای هش قوی مانند bcrypt برای ذخیره رمز عبور استفاده کنید. هش کردن باعث میشود حتی در صورت سرقت اطلاعات، مهاجم نتواند به رمزهای واقعی دسترسی پیدا کند.

نمونه کد اصلاحشده:

python

Copy code

from bcrypt import hashpw, gensalt

users = {}

def add_user(username, password):

hashed_password = hashpw(password.encode(), gensalt()) هش کردن رمز

users[username] = hashed_password

add_user("admin", "123456")

print(users)

*? نکات امنیتی مهم:*

همیشه از الگوریتمهای استاندارد و اثباتشده استفاده کنید.

هیچگاه رمزهای عبور را بهصورت متن ساده ذخیره نکنید.

از مکانیزمهای مدیریت و بازیابی رمز عبور امن استفاده کنید.

#امنیت_برنامهنویسی #هش_رمز_عبور #امنیت_کاربران #آموزش_کدنویسی

☸ www.amnafzar.net

?@amnafzar

? [email protected]

☎️021-9109427

*? خطر تزریق SQL در طراحی نامناسب کد

?* تزریق SQL (SQL Injection) یکی از خطرناکترین آسیبپذیریهای امنیتی در نرمافزارها است. در این روش، مهاجم میتواند با ارسال ورودی مخرب، به اطلاعات حساس دیتابیس دسترسی پیدا کرده یا تغییراتی در آن ایجاد کند.

*? کد آسیبپذیر:*در کد زیر، ورودی کاربر بدون هیچ اعتبارسنجی در پرسوجوی SQL استفاده شده است:

python

Copy code

import sqlite3

def login(username, password):

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

query = f"SELECT * FROM users WHERE username = '{username}' AND password = '{password}'"

cursor.execute(query)

user = cursor.fetchone()

conn.close()

return user

- حمله ممکن:

login("admin'; --", "anything") # تزریق SQL

*⚠️ مشکل:*این طراحی کد به مهاجم اجازه میدهد دستورات مخرب SQL را از طریق ورودی username تزریق کند. بهعنوان مثال، مهاجم با استفاده از ورودی زیر میتواند بدون نیاز به رمز عبور وارد سیستم شود:

sql

Copy code

username: admin'; --

password: anything *✅ راهحل برای رفع مشکل:*

استفاده از پرسوجوهای آماده (Prepared Statements):

با استفاده از پرسوجوهای آماده، دادههای ورودی بهصورت ایمن مدیریت میشوند و امکان تزریق SQL از بین میرود. مثال:

python

Copy code

import sqlite3

def login(username, password):

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

query = "SELECT * FROM users WHERE username = ? AND password = ?"

cursor.execute(query, (username, password))

user = cursor.fetchone()

conn.close()

return user

? تزریق SQL میتواند به سرقت اطلاعات حیاتی، تغییر دادهها و حتی تخریب کل دیتابیس منجر شود.

محافظت در برابر این آسیبپذیری یکی از اصول اولیه توسعه نرمافزار امن است.

☸ www.amnafzar.net

?@amnafzar

? [email protected]

☎️021-9109427

*? مانیتورینگ و لاگینگ: شناسایی و پاسخ به تهدیدات امنیتی*

یکی از گامهای اساسی در ارتقای امنیت سیستمها، پیادهسازی سیستم لاگینگ است. این سیستم به ما امکان میدهد تا فعالیتهای کاربران را ثبت و از وقوع تهدیدات احتمالی جلوگیری کنیم. در ادامه نمونهای ساده از نحوه پیادهسازی یک سیستم لاگینگ برای نظارت بر ورود کاربران آورده شده است:

python

Copy code

import logging

پیکربندی لاگینگlogging.basicConfig(

filename='app.log',

level=logging.INFO,

format='%(asctime)s %(levelname)s:%(message)s'

)

def login(username, password):

شبیهسازی تلاش برای ورود if username == "admin" and password == "secure_password123":

logging.info(f"Successful login attempt by user: {username}")

return "Login successful"

else:

logging.warning(f"Failed login attempt by user: {username}")

return "Invalid credentials"

استفاده نمونهlogin("admin", "wrong_password")

ویژگیها:

✅ ثبت تمامی تلاشهای موفق و ناموفق ورود کاربران.

✅ ایجاد گزارشهایی قابل بررسی برای شناسایی فعالیتهای مشکوک.

✅ ابزار کاربردی برای پاسخ سریع به تهدیدات امنیتی.

نتیجه گیری:

با استفاده از این سیستم لاگینگ، میتوانید امنیت سامانه خود را به طور چشمگیری بهبود بخشید و اطمینان حاصل کنید که هرگونه تلاش غیرمجاز به سرعت شناسایی و کنترل شود.

#لاگینگ #مانیتورینگ #امنیت #برنامهنویسی

☸ www.amnafzar.net

?@amnafzar

? [email protected]

☎️021-91094270

*? پیادهسازی احراز هویت چندعاملی (MFA) با JWT در Python ?***احراز هویت چندعاملی (MFA) یکی از مؤثرترین روشها برای افزایش امنیت کاربران و محافظت از APIها است. با استفاده از JWT (JSON Web Token) میتوانید لایهای از امنیت را به سیستم خود اضافه کنید.

? در این مثال ساده، نحوه ایجاد و اعتبارسنجی یک توکن JWT نشان داده شده است:

python

Copy code

import jwt

from datetime import datetime, timedelta

کلید امنیتی برای امضای JWT

SECRET_KEY = "your_secret_key"

ایجاد توکن JWT

def create_token(username):

payload = {

"username": username,

"exp": datetime.utcnow() + timedelta(hours=1)

}

return jwt.encode(payload, SECRET_KEY, algorithm='HS256')

تایید اعتبار توکن

def verify_token(token):

try:

payload = jwt.decode(token, SECRET_KEY, algorithms=['HS256'])

return payload['username'] # در صورت معتبر بودن، نام کاربری بازگردانده میشود

except jwt.ExpiredSignatureError:

return "Token expired" توکن منقضی شده است

except jwt.InvalidTokenError:

return "Invalid token" توکن نامعتبر است

مثال استفاده

token = create_token("admin")

print(verify_token(token))

*✅ ویژگیهای کلیدی این کد:

تایید زمان انقضا: توکنهای JWT با استفاده از فیلد exp پس از مدت مشخصی منقضی میشوند.

ایمن و قابل اعتماد: توکنها با استفاده از کلید امنیتی (SECRET_KEY) امضا میشوند و امکان تغییر آنها توسط مهاجمان وجود ندارد.

قابلیت مقیاسپذیری: مناسب برای سیستمهایی که نیاز به احراز هویت سریع و ایمن دارند.

*? نکته مهم:**برای امنیت بیشتر، کلید امنیتی (SECRET_KEY) را در یک مکان امن مثل متغیرهای محیطی ذخیره کنید.

? برای دریافت آموزشهای بیشتر و ترفندهای امنیت سایبری، کانال ما را دنبال کنید:

☸ www.amnafzar.net

?@amnafzar

? [email protected]

☎️021-91094270

*? کدنویسی ایمن با استفاده از ORM و جلوگیری از تزریق SQL ?***امنیت در توسعه نرمافزار همیشه یک اولویت است، به خصوص زمانی که با پایگاه دادهها سروکار داریم. استفاده از ORM (Object-Relational Mapping) نه تنها کدنویسی را سادهتر میکند، بلکه به شما کمک میکند از مشکلاتی مثل تزریق SQL (SQL Injection) جلوگیری کنید.

? در این مثال از SQLAlchemy برای مدیریت ایمن دیتابیس و Werkzeug برای هش کردن رمزهای عبور استفاده شده است:

python

Copy code

from sqlalchemy import create_engine, MetaData, Table, Column, Integer, String

from sqlalchemy.orm import sessionmaker

from werkzeug.security import generate_password_hash

تنظیمات دیتابیس

engine = create_engine('sqlite:///example.db', echo=True)

metadata = MetaData()

تعریف جدول کاربران به صورت ایمن

users = Table('users', metadata,

Column('id', Integer, primary_key=True),

Column('username', String, nullable=False),

Column('password', String, nullable=False)

)

metadata.create_all(engine)

# ORM و مدیریت جلسات

Session = sessionmaker(bind=engine)

session = Session()

افزودن کاربر جدید به صورت امن

def add_user(username, password):

hashed_password = generate_password_hash(password)

session.add({'username': username, 'password': hashed_password})

session.commit()

مثال استفاده

add_user("admin", "secure_password123")

*✅ نکات کلیدی:*

استفاده از ORM مانند SQLAlchemy برای جلوگیری از تعامل مستقیم با پایگاه داده.

هش کردن رمزهای عبور با استفاده از ابزارهای امن (مانند Werkzeug).

طراحی امن جداول با تنظیم مقادیر nullable=False برای جلوگیری از ورود دادههای نامعتبر.

☸ www.amnafzar.net

?@amnafzar

? [email protected]

☎️021-91094270

در این writeup نحوه رفع مشکل ارسال و نمایش cisco syslog را در سامانه مدیریت رخداد wazuh توضیح داده شده است

www.amnafzar.net

?@amnafzar

? [email protected]

☎️021-91094270

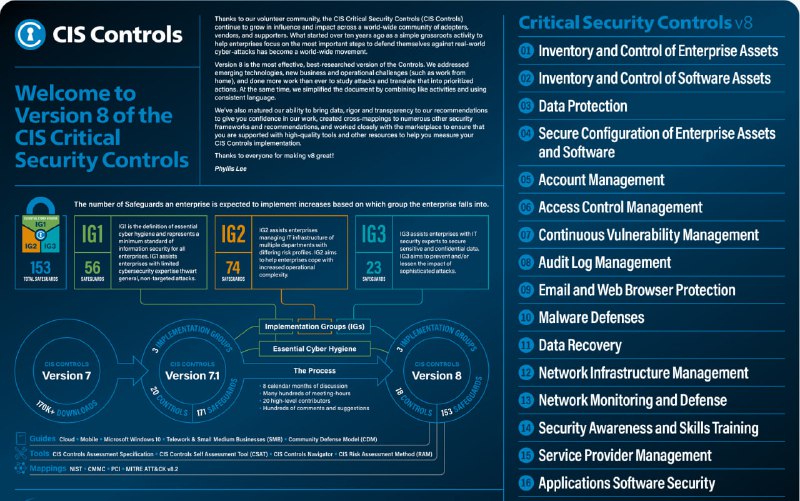

CIS Controls Poster

::CIS Controls - Industrial Control Systems

www.amnafzar.net

?@amnafzar

? [email protected]

☎️021-91094270

?? ??? ?? ????? ?

We comply with Telegram's guidelines:

- No financial advice or scams

- Ethical and legal content only

- Respectful community

Join us for market updates, airdrops, and crypto education!

Last updated 1 year, 2 months ago

[ We are not the first, we try to be the best ]

Last updated 1 year, 4 months ago

FAST MTPROTO PROXIES FOR TELEGRAM

ads : @IR_proxi_sale

Last updated 1 year ago