Управление Уязвимостями и прочее

Пишите в личку: @leonov_av

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 1 month ago

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 month, 3 weeks ago

Новый выпуск "В тренде VM": 4 горячие уязвимости октября, скандал в The Linux Foundation, социальная "атака на жалобщика", "метод Форда" для мотивации IT-специалистов. Конкурс на лучший вопрос по теме VM-а продолжается. 😉🎁

📹 Ролик на VK Видео, RUTUBE, YouTube

🗞 Пост на Хабре

🗒 Дайджест на сайте PT

Содержание:

🔻 00:43 Уязвимость повышения привилегий в Microsoft Streaming Service (CVE-2024-30090)

🔻 01:53 Уязвимость повышения привилегий в Windows Kernel-Mode Driver (CVE-2024-35250)

🔻 02:43 Уязвимость спуфинга в Windows MSHTML Platform (CVE-2024-43573)

🔻 03:48 Уязвимость удаленного выполнения кода в XWiki Platform (CVE-2024-31982)

🔻 04:50 Скандал с удалением мейнтейнеров в The Linux Foundation, его влияние на безопасность и возможные последствия

🔻 05:28 Социальная "Атака на жалобщика"

🔻 06:41 "Метод Форда" для мотивации IT-специалистов к исправлению уязвимостей: будет ли он работать?

🔻 08:10 Про дайджест, хабр и конкурс вопросов 🎁

🔻 08:34 Бэкстейдж

@avleonovrus #втрендеVM #TrendVulns #PositiveTechnologies #SecLab #Microsoft #StreamingService #KernelStreaming #DEVCORE #kssys #MSHTML #ZDI #VoidBanshee #AtlantidaStealer #XWiki #Linux #Kernel #HumanVM #VMprocess #Remediation #fun

Cyber Media выпустили аналитическое сравнение российских продуктов по Управлению Уязвимостями. В сравнение попали 8 on-prem продуктов:

🔹 MaxPatrol 8

🔹 MaxPatrol VM

🔹 R-Vision VM

🔹 RedCheck

🔹 ScanFactory VM

🔹 ScanOVAL

🔹 Security Vision VM

🔹 Сканер-ВС 7 (непубличная бета)

Подготовка таких сравнений дело трудоёмкое, неблагодарное, я бы даже сказал рискованное. Обязательно найдутся недовольные. Особенно, если сравнение предполагает какое-то ранжирование. 🥇🥈🥉 В документе в явном виде оценки решений не приводятся, но порядок перечисления решений в выводах наводит на некоторые предпочтения авторов. 😏 По самим выводам могу сказать только то, что я обращал бы внимание на другие моменты. Вот не думаю, что сканирование портов nmap-ом (или не nmap-ом) является чем-то определяющим для VM-решения. 🙂

Основная часть документа это 2 сравнительные таблицы по "Основным критериям" и "Расширенным критериям". Основные критерии авторы сформировали сами, расширенные - с учётом предложений от участников. Заполнение таблицы делалось путём общения с вендорами, клиентами, интеграторами, экспертами-консультантами. Если что, меня к этому ни в каком виде не привлекали. 😅

Определение критериев сравнения - суперсубъективная вещь. Какие критерии выберешь, такие результаты и получишь. 😏 Как по мне, это сравнение очень слабо отражает возможности решений по непосредственному детектированию уязвимостей, буквально только одним пунктом "5.18. Список поддерживаемых для сканирования систем/решений" (плюс пара пунктов про Docker). Здесь я хотел бы видеть гораздо большую детализацию, хотя и понимаю, что это весьма трудоёмко.

В целом, документ очень интересный, объёмный и, я уверен, полезный для российского VM-сообщества. И для клиентов, и для вендоров. Как минимум как основа для собственных сравнений. 😉 Рекомендую ознакомиться.

@avleonovrus #CyberMedia #PositiveTechnologies #MaxPatrol #MaxPatrol8 #MaxPatrolVM #RVision #RVisionVM #AltxSoft #RedCheck #ScanFactory #ScanFactoryVM #ScanOVAL #SecurityVision #SecurityVisionVM #NPOEchelon #ScanerVS

13 ноября NIST NVD наконец признали очевидное: им не удалось разобрать бэклог по анализу CVE до конца фискального года (30 сентября). Что, в общем-то, видно в их же статистике. На текущий момент в бэклоге 19860 идентификаторов. За эту неделю новых CVE поступило 1136, а проанализировали они только 510. И это не какая-то аномальная неделя, это сейчас норма. Они не справляются с разбором нового, чего уже говорить о бэклоге. Кризис продолжается.

При этом в сообщении они почему-то пишут, что у них полная команда аналитиков, и они обрабатывают все входящие CVE по мере их загрузки в систему. Но почему тогда их статистика показывает обратное?

Они пишут, что теперь обрабатывают все уязвимости из CISA KEV. И это хорошо. Но в CISA KEV за 2024 год добавили пока только 162 CVE. Круто, что они осилили эти идентификаторы, но достижение, мягко говоря, не впечатляет.

Почему NVD не справляются с бэклогом?

Они пишут, что дело в формате данных от Authorized Data Providers (ADPs), видимо имея в виду под этим CISA Vulnrichment. NVD не могут эффективно импортировать и улучшать данные в этом формате. Чтобы это делать они разрабатывают какие-то "новые системы".

То есть мало того, что они расписались в неспособности анализировать уязвимости самостоятельно и готовы использовать чужие данные as is, они ещё и не могут парсеры-конвертеры писать за адекватное время. 🐾 Просто удивительные. 🤦♂️

И тут ещё прошла новость, что сенатор Рэнд Пол, новый председатель Senate Homeland Security Committee пообещал серьезно сократить полномочия CISA или полностью их ликвидировать. Наш слоняра! 😁🐘 Весь движ там из-за работы CISA "по противодействию дезинформации" перед американскими выборами. Но под это дело могут угробить единственного американского ИБ-регулятора, который делает хоть что-то полезное и в адекватные сроки. Молодцы, так держать. 👍

Ничего кроме дальнейшей деградации ждать не приходится.

**QScanner** - **консольный сканер …](/media/attachments/avl/avleonovrus/1986.jpg)

Qualys выпустили QScanner - консольный сканер уязвимостей для образов контейнеров. Натравляем его на образ и получаем список уязвимостей (а-ля Trivy).

Поддерживает:

"Local Runtimes: Scan images from Docker, Containerd, or Podman.

Local Archives: Analyze Docker images or OCI layouts from local files.

Remote Registries: Connect to AWS ECR, Azure Container Registry, JFrog, GHCR, and more."

Возможности:

🔹 детектирует уязвимости пакетов ОС

🔹 Software Composition Analysis (SCA) для приложений на Ruby, Rust, PHP, Java, Go, Python, .NET и Node.js.

🔹 детектирует секреты (пароли, ключи API и токены)

Но не бесплатно. 🤷♂️💸🙂 Все кейсы, кроме генерации SBOM, требуют ACCESS_TOKEN и Platform POD. Т.е. нужен Qualys Container Security, где будут сохраняться результаты сканирования QScanner-ом.

Можно использовать для:

🔸 сканирования локальных образов на десктопах разрабоов

🔸 интеграции в CI/CD пайплайны

🔸 интеграции с реестрами

Концепция интересная. 👍

**.** Русскоязычный …](/media/attachments/avl/avleonovrus/1982.jpg)

Трансформировал свой англоязычный сайт avleonov.com. Русскоязычный сайт avleonov.ru я сразу задумывал как автоматизированное зеркало телеграм-канала @avleonovrus. А с развитием англоязычного сайта было непонятно. 🤔

Я его веду с 2016 года. Долгое время это была моя основная площадка для VM-ного контента. С февраля 2020 я выкладывал там посты исключительно с видео. 🪧 Выпустил 94 видяшки. Но постепенно мне жутко надоел этот формат. 😮💨 Интереснее и проще было делать ролики на русском (сначала в "Прожекторе по ИБ", потом в SecLab "В тренде VM"). А на английский их, при необходимости, переводить.

С марта 2024 на англоязычном сайте посты не выходили. 🤷♂️ Выходили только на канале @avleonovcom. В итоге я решил, что и англоязычный сайт станет зеркалом Telegram-канала. 🪞

✅ Доработал скрипты и залил на сайт 117 постов из ТГ, вышедшие с марта 2024. Весь контент, который я добавлял до этого руками остался без изменений.

@avleonovrus #blogging #Telegram #Mirror #ПрожекторпоИБ #ВтрендеVM #SecLab

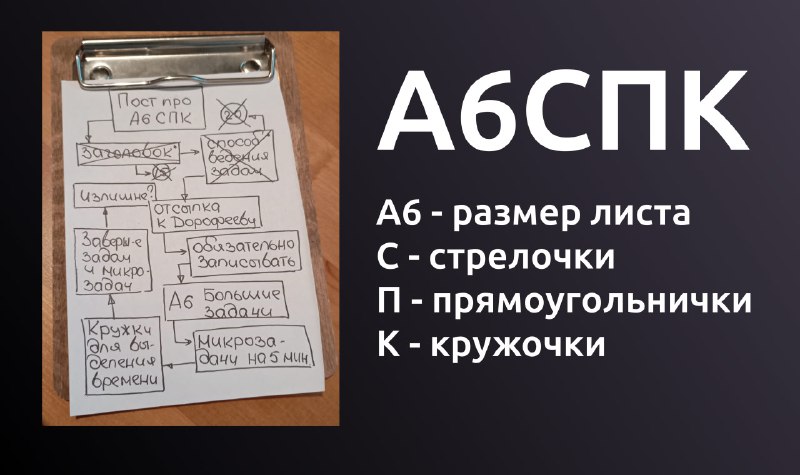

A6СПК: как делать больше, а напрягаться меньше. Сформулирую способ ведения задач, который у меня выработался за последний год-два.

Основные моменты:

🔻 Держать задачи и идеи в голове очень вредно. Мало того, что они забываются в самый неподходящий момент, так это ещё и ОЧЕНЬ энергозатратно. Тут отсылаю к концепции "мыслетоплива" Максима Дорофеева. Я считаю его джедайские техники какими-то излишне замороченными, но базовые вещи про "мыслетопливо" и "обезьянку" я разделяю. Если есть идея или задача, важно её записать. Я пришёл к тому, что удобнее всего записывать на листочках формата A6 (четверть A4 или половина листа из стандартного мерчёвого блокнота с конференции 😅). Необязательно сразу садиться работать над этой задачей, можно отложить листок в стопочку и вернуться к ней в более удобное время. Но записать следует обязательно. И задачи без такого листочка в работу не брать.

🔻 Когда начали работать над задачей, берём соответствующий листочек A6 и начинаем разбивать эту большую задачу на последовательность конкретных простых микрозадач в прямоугольничках, последовательно связанных стрелочками. Длительность микрозадачи не должна быть больше 5-10 минут. Чем проще и конкретнее микрозадача, тем лучше. Не экономьте бумагу в ущерб своему мыслетопливу! Необязательно расписывать задачу на микрозадачи полностью, но 3-4 микрозадачи лучше сразу зафиксировать. Чтобы этап планирования и этап выполнения были разнесены. Закончили планировать - без рефлексий берём первую микрозадачу в работу.

🔻 Когда начинаем работать с микрозадачей, ставим в соответствующий прямоугольничек точку, рисуем от него стрелочку и кружочек, в который вписываем время, когда планируем закончить работу с микрозадачей. Если сейчас 18:10, пятиминутную задачку планируем выполнить в 18:15, пишем в кружочке крайнее время - 15. Начиная с текущего момента и до крайнего времени в кружочке делаем только эту микрозадачу. Выполняем её ни на что не отвлекаясь. Какое бы срочное дело ни было, уж 5-10 минут оно подождёт. И на 5-10 минут сохранить полный фокус не так сложно. Ни над чем, что не оформлено как микрозадача в принципе не работаем.

🔻 По завершении микрозадачи с чувством глубокого морального удовлетворения перечёркиваем прямоугольничек и кружочек (отмечая, что по времени уложились 👍; но если не уложились - не беда). И без рефлексии сразу переходим к следующей микрозадаче. И так далее пока вся задача не будет выполнена. Тогда перечёркиваем листок, рвем его на кусочки (с удовлетворением от того, что задача выполнена) и берём следующую задачу в работу.

Может показаться, что всё это какая-то излишняя фигня и проще делать задачи без какой-либо фиксации, просто в состоянии потока. Меня самого такие мысли неоднократно посещали, но пока каждый раз оказывалось, что вдолгую без фиксации поддерживать рабочий темп ГОРАЗДО сложнее. Это приводило к потерям времени и сил несопоставимо большим, чем любое планирование на листочке. 🤷♂️

**: Разработка web-интерфейса для …](/media/attachments/avl/avleonovrus/1971.jpg)

VM Dev Tasks: Разработка web-интерфейса для сканера уязвимостей. Может ли сканер уязвимости быть коммерчески успешным и при этом не иметь графического интерфейса (желательно web)? Теоретический - да, но практически я таких прецедентов не припомню. 😉 Отсюда и заинтересованность в специалистах с таким опытом разработки со стороны Vulnerability Management и EASM вендоров.

В рамках практического проекта предлагается реализовать веб-интерфейс для готового консольного сканера уязвимости, например Nmap+Vulners, Nuclei или Scanvus.

Классической является компановка веб-интерфейса сканера уязвимостей Tenable Nessus:

🔹 параметры сканирования задаются в профиле

🔹 задачу на сканирование определяет профиль и таргет (IP или fqdn)

🔹 пользователь может запустить задачу на сканирование, отслеживать её статус и получить по ней результаты

Желательно максимально упростить добавление в приложение поддержки новых консольных сканеров.

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 1 month ago

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 month, 3 weeks ago