Bludilka Labs

Сегодня ночью один пряморукий программист забрал 16К $KINGY с https://kingy.wtf/drop на свои 5 тысяч кошельков, а потом продал их. Причем, если мы правильно посчитали, в небольшой плюс.

Некоторые утром не смогли забрать KINGY потому что их там уже не было. Вуди сейчас докинул 3 тысячи KINGY, на некоторое время, а чуть позже изменим награду на 2 KINGY, чтобы такого не повторялось.

Просим отнестись с пониманием. Вуди хотел как лучше, а хитрецы все равно нашли обход.

tonarbuz.fun | @tonarbuz | Twitter

Купить: xRocket | DeDust | STON | График

💀 Итог- Сначала ещё раз объясню суть уязвимости. Все вы помните розыгрыши в нашем боте и ситуацию с GLINT. Тот, кто подключился к нашему боту, был взломан на ton.diamonds и далее нами были выведены их GLINT (простите, ton.diamonds, что снова заковырял эту тему). Мы могли сделать ровно то же самое с jetton.games, но передумали, ибо (ИМХО) мы бы вряд ли поймали их юзеров.

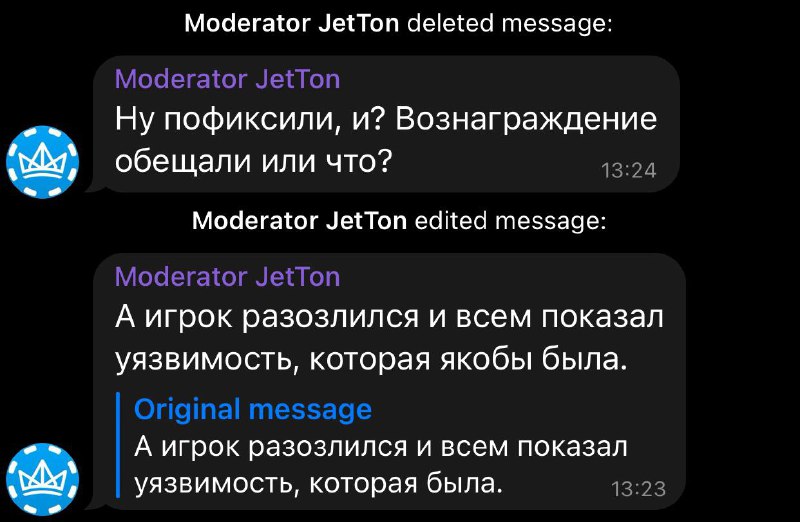

- По заявлению Sergei, никакой уязвимости не было и вообще это фишинг. Да, возможно он слабо понимает техническую часть, а кодеры проекта не хотят быть уволенными, но зачем нагло лгать? Неужели так тяжело в личных сообщениях поддержки признать существование данной уязвимости, ответить "Спасибо, исправили" и успешно забыть данную историю? Никто бы даже не узнал, что данная уязвимость существовала. Легче было свалить всю вину на Tonkeeper.

- В итоге, уязвимость была успешно исправлена и все пользователи в безопасности. Раз вознаграждение не обещали, я верну "бонусные" 250 тон их отправителю.

🤙 Мы просто сообщили в поддержку и вот что получилосьДанный пост написан лично от моего лица - @kilyandra

- Всех приветствую. Вчера в 19:00 по МСК я сообщил в поддержку jetton.games о уязвимости, которая позволяла заходить в чужие аккаунты и совершать там любые действия, если данный аккаунт был создан исключительно через Tonkeeper. Да, вы правильно поняли, это не связано с аккаунтами Telegram. Человеку лишь достаточно было условно привязать кошелёк к нашему боту и он уже взломан. Дальше можно либо выводить все его деньги с jetton.games, либо ждать пополнение.

- Сегодня в 9:06 был получен ответ, цитирую, "А где уязвимость то? Попробуйте сделать взлом". Я сразу понял что к чему, пошёл проверять и, о чудо, уязвимости словно и не было. В ходе переписки мной было выяснено, что, цитирую, "Ну это косяк кипера и даже эта штука бесполезна". Люди, знающие в чём проблема, уже поняли что к чему. Уязвимость была исправлена, а меня выставили дураком.

- Хочется ли после такого помогать каким-либо проектам и сообщать о уязвимостях? Делайте собственные выводы.

*доказательства в чате канала - @bludilkalabs_chat

👍 Проблема была исправленаПишем сразу, мы НЕ сообщали проектам о данных уязвимостях, они не знали об этом заранее. Почему мы так сделали - читайте предыдущий пост.

Getgems 🖼

- Мы связались с администрацией getgems.io и отправили им back-up ваших старых аккаунтов. В любом случае мы планировали к вечеру всё восстановить, если ничего не исправят.

TON Diamonds 💎

- С нами связался Andrei Blinov (CPO TON Diamonds) и выплатил баг-баунти в размере чуть больше украденных GLINT (300 тон). Все GLINT были возвращены на кошелёк ton.diamonds. Также был дан официальный ответ в закрытом чате холдеров (ссылка доступна для участников).

Оба проекта исправили данную уязвимость, поэтому повторим ещё раз.

TON Connect совершенно безопасен, уязвимость была на стороне проектов и она уже исправлена.

🤝 Всем спасибо, все свободныG-BOTS не причастны к данному перформансу

Что произошло?- Если вкратце, благодаря некоторой уязвимости мы получили доступ к вашим аккаунтам на getgems.io и ton.diamonds.

Зачем мы это сделали?- Не будем оправдываться, это было отчасти ради прикола. Сейчас везде распространился хейт в нашу сторону, но подумайте сами, а сделали ли мы на самом деле что-нибудь плохое? По сути не пострадал (пояснение дальше) ни один из пользователей. Вы можете в несколько нажатий кнопок вернуть всё как было, при этом перед "взломом" мы сделали резервные копии ваших профилей, чтобы позже вернуть.

А теперь представьте...- Что, если бы мы действительно были злоумышленниками? Как вам уже известно, благодаря этой уязвимости мы смогли украсть 4459.67 GLINT. Смешная сумма, не правда ли? А ведь это только с пользователей, которые успели принять участие в данном конкурсе (208 участников за 9 часов). В прошлом же конкурсе (368 участников) цифры совсем другие, мы могли вывести около 120 тысяч GLINT, курс посмотрите сами. Сложно поверить, да?) В это время как раз начался весь хайп с листингом GLINT и открыли вывод, поэтому на аккаунтах были такие суммы. Почему же не сделали этого, если могли? Посмотрите на свои профили getgems.io и сделайте выводы.

Что дальше?Мы не скамеры, все ваши глинты нетронутыми лежат на нашем кошельке. Они были выведены лишь по причине отношения администрации ton.diamonds к подобным вещам. Если бы глинты остались в нашем профиле, они бы закрыли глаза на это, централизованно поменяли циферки в базе данных и все бы успешно это схавали. Круто, да? Нет, парни, не круто, откройте глаза. Мы подождём официального ответа ton.diamonds на эту ситуацию, если ответ нам понравится - мы вернём все глинты.

ИтогиTON Connect совершенно безопасен, вся вина лежит на проектах, которые его используют. Если данная проблема будет исправлена - вы можете больше ничего не бояться.

Спасибо за внимание

⛹️ Быстрый розыгрыш от Блудилки Да, мы снова раздаём деньги, так что скорее участвуйте, завтра такого шанса уже не будет. На этот раз призовой пул таков: 🥇G-Bot #3809 (floor 14) 🥈DragonTon #181 (floor ~4) 🥉NFT BOMBASTERS #1284 (floor 2.5) 🎖BUSHIDOS #1501…

❌ Через 2 минуты выключим бота, чтобы было время подготовиться к трансляции

upd. Продлили до 21:35

Исправлено. Что-то не так - пишите /start

Пару минут, неполадка...