SHADOW:Group

Предложения, вопросы, сотрудничество:

@shdwpwn

Главное про технологии, интернет-культуру, тренды и нейросети.

По рекламе: @Alivian

Биржа: https://telega.in/c/technomotel

Last updated 1 day, 8 hours ago

?Телеграмдаги Энг сўнгги хит тароналар факат бизда

?? - УЗ

?? - РУ

?? - ТР

?? - Ус

?? - АЗ

?? - ТЖ

?? - КЗ

?? - КР

Creator : @kiinyaz

Last updated 1 year, 1 month ago

Бесплатные игры и программы для Android

❗️Сотрудничество (ads), DMCA, пожелания: t.me/EasyAPKBot

💵Реклама: https://telega.in/c/EasyAPK

🔴 Чат: @ChatEasyAPK

Все публикуется в ознакомительных целях. Вы скачиваете программы на свой страх и риск

Last updated 11 months ago

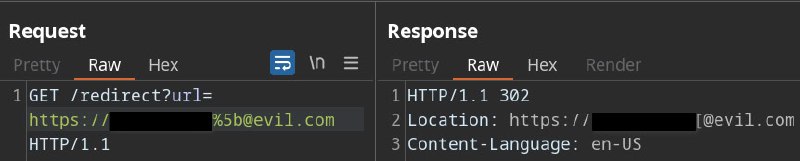

↔️ Open Redirect и SSRF в Spring

Если вам попалось приложение на Spring и вы пытаетесь раскрутить SSRF или Open Redirect, то обратите внимание на недавнее CVE-2024-22243.

Символ «левой квадратной скобки» [ в сегменте юзеринфо может привести к тому, что UriComponentsBuilder в Spring вернет значение имени хоста, которое отличается от интерпретации крупных браузеров, что может позволить обойти вайтлист и обратиться к закрытому ресурсу.

http://target.com/redirect?url=https://target.com%[email protected]

Подробнее по ссылке.

💻 Что не так с этим кодом?

Взгляните внимательно на код ниже. Заметили уязвимость? Ответ под спойлером.

```

password; if ($password == $token) { echo "Admin Panel"; } else { echo "Error Encoutered! Wrong Token!"; echo "Your token was: $token"; } ?>

```

Можно ли обойти аутентификацию указав вместо пароля значение true? На самом деле да и данный код тому пример.

PHP имеет слабую типизацию, и при использовании оператора == (нестрогое сравнение) происходит автоматическое приведение типов. Это может привести к неожиданным результатам при сравнении разных типов данных.

В данном случае, если злоумышленник отправит JSON, где значением поля password будет true, сравнение между $password и сгенерированным токеном пройдет успешно. Сравнение в строке if ($password == $token) приведет токен к типу boolean для выполнения сравнения, и поскольку любое непустое значение токена при приведении к булеву типу будет равно true, условие выполнится успешно. Таким образом можно обойти аутентификацию и получить доступ к закрытому ресурсу.

Пара кейсов с БагБаунти ☄️

Решил поделиться парой найденных багов, которые были подтверждены около года назад и уже исправлены.

В будущем планирую также выкладывать подобные посты, так как практические кейсы всегда позволяют подчерпнуть для себя чего-то нового.

Приятного прочтения ! ?

Подведем итоги нашего бесплатного курса "Linux для новичков". Курс был составлен из различных модулей, предназначенных для ознакомления с основными аспектами работы в операционной системе Linux.

В рамках курса были изучены основы работы с файлами и директориями, управление пользователями и группами, сетевые возможности Linux, мониторинг, журналирование и проверка безопасности. Также были рассмотрены темы работы с данными и дисками в Linux, туннелирование трафика и полезные инструменты для взлома.

Неделя 1: Введение в Linux

• Что такое Linux и почему его выбирают?

• Основные дистрибутивы Linux: Ubuntu, Fedora, CentOS и др.

• Установка Linux: дуализм с Windows, LiveCD и виртуальные машины.

• Основные команды командной строки Linux: cd, ls, mkdir, rm и др.

• Структура файловой системы Linux: /bin, /etc, /home и др.

• Пакетный менеджер APT для установки и обновления программ.

• Основы текстового редактора nano: открытие, редактирование и сохранение файлов.

Неделя 2: Работа с файлами и директориями

• Основные команды для работы с файлами и директориями: cp, mv, rm и др.

• Работа с архивами в Linux: создание, разархивирование, просмотр.

• Поиск файлов и содержимого в Linux: команды find и grep.

• Управление правами доступа к файлам и директориям в Linux: chmod и chown.

• Символьные и жесткие ссылки: создание и использование.

• Управление процессами и задачами в Linux: команды ps, top, kill и др.

• Автоматическое выполнение задач с помощью cron.

Неделя 3: Управление пользователями и группами

• Создание и удаление пользователей в Linux: команды useradd и userdel.

• Управление паролями пользователей: команда passwd.

• Назначение пользователей в группы: команда usermod.

• Создание и удаление групп в Linux: команды groupadd и groupdel.

• Управление правами доступа к файлам и директориям для пользователей и групп.

• Просмотр информации о пользователях и группах: команды id, whoami и др.

• Ограничение доступа пользователей к определенным ресурсам: команды chroot и sudo.

Неделя 4: Сетевые возможности Linux

• Конфигурация сети в Linux: настройка IP-адреса, маски подсети, шлюза.

• Проверка сетевого подключения: команда ping.

• Конфигурация сетевых интерфейсов: команды ifconfig и ip.

• Работа с удаленными хостами через SSH: подключение, передача файлов.

• Конфигурация DNS-сервера в Linux: файл /etc/resolv.conf.

• Настройка файрвола в Linux: команда iptables.

• Основы настройки и использования сетевых служб в Linux: FTP, Samba и др.

• Основы настройки и использования сетевых служб в Linux: Apache.

Неделя 5: Мониторинг, журналирование, проверка безопасности.

• Лог файлы системы Linux

• Как настроить центральный сервер ведения логов с помощью Rsyslog в Linux.

• Анализ лог-файлов: команды grep, awk, sed.

• Настройка системы мониторинга и аудита: утилиты auditd, nmon.

• Система мониторинга Zabbix

• Мониторинг сети с помощью tcpdump

• Проверка безопасности системы с помощью LinPEAS

Неделя 6: Работа с данными и дисками в Linux

• Использование утилиты rsync для синхронизации данных.

• Основы языка сценариев Bash: переменные, условия, циклы.

• Создание и выполнение сценариев Bash: утилита bash.

• Работа с образами дисков: команды dd, ddrescue.

• Восстановление данных с помощью LiveCD.

• Создание и настройка RAID-массивов для защиты данных.

• Дефрагментация диска Linux

Неделя7: Туннелирование трафика

• Установка и настройка OpenVPN сервера на Ubuntu

• Простая настройка WireGuard Linux.

• Настройка Shadowsocks.

• Pivoting: Chisel

• SSH туннели

• Проксирование трафика с помощью proxychains

• Pivoting: Lugolo-ng

Неделя 8: Полезные инструменты для взлома

• nmap 1 часть

• nmap 2 часть

• nmap 3 часть

• crackmapexec

• metasploit

• Burp Suite

• sqlmap

Не забывайте сохранить и поделиться нашим бесплатным курсом "Linux для новичков"!

Главное про технологии, интернет-культуру, тренды и нейросети.

По рекламе: @Alivian

Биржа: https://telega.in/c/technomotel

Last updated 1 day, 8 hours ago

?Телеграмдаги Энг сўнгги хит тароналар факат бизда

?? - УЗ

?? - РУ

?? - ТР

?? - Ус

?? - АЗ

?? - ТЖ

?? - КЗ

?? - КР

Creator : @kiinyaz

Last updated 1 year, 1 month ago

Бесплатные игры и программы для Android

❗️Сотрудничество (ads), DMCA, пожелания: t.me/EasyAPKBot

💵Реклама: https://telega.in/c/EasyAPK

🔴 Чат: @ChatEasyAPK

Все публикуется в ознакомительных целях. Вы скачиваете программы на свой страх и риск

Last updated 11 months ago