🔰اللجنة_العلمية_للامن_السيبراني_2 🔰

قناة احمد علي على تيليجرام ( شروحات تقنية ، تطبيقات ، أفلام ومسلسلات ، خلفيات ، و المزيد )

Last updated 11 Monate, 4 Wochen her

يرمز تيليجرام إلى الحريّة والخصوصيّة ويحوي العديد من المزايا سهلة الاستخدام.

Last updated 1 Jahr, 1 Monat her

- بوت الإعلانات: ? @FEFBOT -

- هناك طرق يجب ان تسلكها بمفردك لا اصدقاء، لا عائلة، ولا حتى شريك، فقط انت.

My Tragedy Lies With Those Things That Happen in One Second And Remain

- @NNEEN // ?: للأعلانات المدفوعة -

Last updated 1 Jahr, 1 Monat her

? السلام عليكم ورحمة الله وبركاته

?أقدم لكم دورة تعلم الهكر الاخلاقي

لمشاهدة مقاطع الفيديو الخاصه بي الدوره من هنا ???

https://t.me/INFO_GENERAL2/149

تجربة عملية للتحكم فى هاتف الضحية..

( فتح الكاميرا ، سحب ملفات ، تحديد موقع ، فتح الحسابات )

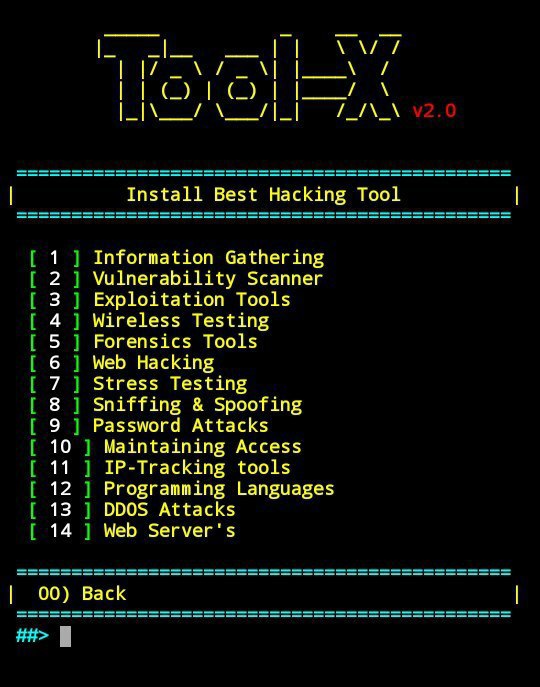

اداة تقوم بتحميل معظم ادوات Kali Linux على محاكي الطرفية Termux الخاص بك !

تحميل ⬇️

apt update

apt install git

git clone https://github.com/fu8uk1/Tool\-X.git

cd Tool\-X

chmod +x install.aex

install.aex

بالبداية سأجيب عن بعض الأسئلة الشائعة مثل، ماهو الأمن السيبراني؟ وما هو الإختراق؟ وما الفرق بين المخترق الأخلاقي والمخترق الغير أخلاقي؟ وأخيرًا، كيف ادخل المجال وما المهارات التي قد احتاجها بالإختراق؟

ببدأ بتعريف الأمن السيبراني، وهو ممارسة حماية الأنظمة والشبكات والبرامج من الهجمات الرقمية. التي تهدف عادةً إلى الوصول إلى المعلومات الحساسة أو تغييرها أو إتلافها أو ابتزاز المال من المستخدمين أو مقاطعة العمليات التجارية.

الاختراق بشكل عام هو القدرة على الوصول لهدف معين بطريقة غير مشروعة عن طريق ثغرات في نظام الحماية الخاص بالهدف.

المخترق (بالإنجليزية: Hacker) هو مبرمج محترف في مجال الحاسوب يوصف بالأسود إن كان مخرب والأبيض (أو الأخلاقي) إن كان يساعد على أمان الشبكة والأمن المعلوماتي.

الآن، كيف نبدأ بالأمن السيبراني؟ وش نحتاج ندرس؟ ماهي مجالات الأمن السيبراني؟ إلى آخره.

بصراحة صعب جدًا أنك تجد خريطة واضحة ترشدك لأن المجال جدًا عميق وواسع. ومن مجالاته: اختراق الهاردوير، والسوفتوير، والشبكات، المواقع، أنظمة التشغيل، الراديو وغيره. ولذلك قررت أنشأ هذه المجموعة عشان الكل يبدأ وعينه على نهاية الطريق.

بالبداية تحتاج تتعلم الشبكات، إدارة أنظمة التشغيل (ويندوز، لينكس)، وأساسيات البرمجة.

Networking (TCP/IP/switching/routing/protocols,etc.)

System Administration (Windows/Linux/Active Directory/hardening,etc.)

Programming (programming concepts/scripting/object orientation basics)

وبهذا البوست رح أشرح كل المناهج الي يحتاجها أي شخص حاب يدخل المجال بالتفصيل وباللغة العربية.

A+

هذي الشهادة رح تشرح لك بالتفصيل جهاز الكمبيوتر من الألف للياء (قطع الهاردوير) مهمة لأي شخص بمجال الـIT

https://www.youtube.com/watch?v=rwh2V_jAbP8&list=PLCIJjtzQPZJ_DUn7dBChHUgEfFpcm7ApQ

Network+

الشهادة هذي رح تشرح الشبكات، وكيف تتصل الأجهزة ببعضها والبروتوكولات المستخدمة

https://www.youtube.com/watch?v=mzwrvyNp0VY&list=PLCIJjtzQPZJ8mAprx9w_kOH_zOkF34Pot

Security+

مدخل لعالم السكيوريتي وأمن المعلومات. تدرس فيها طرق الإختراق والأساليب المستخدمة من قبل الهاكرز

https://www.youtube.com/watch?v=1V0herZjDfk&list=PLCIJjtzQPZJ9tmm43K6KCeZo2MNbB1F3P

Linux

ضروري من أي شخص يتعلم الإختراق أنه يتعلم اللينكس، لسهولة إستخدامه وكثرة الأدوات المتاحة عليه للإختراق

https://www.youtube.com/watch?v=E887UEs70R0&list=PLCIJjtzQPZJ8KxEi278nugeO6R_9-Cn5o

https://www.youtube.com/watch?v=W5M-ZkPGCz8&list=PLCIJjtzQPZJ-4Efo5NxZ2bONifd7bv7Nj

CCNA

هذي الشهادة تعتبر إضافة للـnet+، رح تدرس فيها بشكل أعمق عن الراوترات والسويتشات وطرق تهيئتها.

https://www.youtube.com/watch?v=R8-wpkDk7yc&list=PLAqaqJU4wzYXBeFUFYs4qQ2qnWm_28xBV

CEHv10

منهج الإختراق الأخلاقي، تدرس فيها بشكل معمق أكثر عن أدوات الإختراق وكثيير من المعلومات الي بتفيدك كمبتدئ

https://www.youtube.com/watch?v=gmOGkmn0jRk&list=PLCIJjtzQPZJ-gm80_z7Svq4UlJSbOKdM4

OSCP

في هذا المنهج تدرس إختبار الإختراق تطبيقيًا

https://www.youtube.com/playlist?list=PL_yseowcuqYJc7wXtGIsshYp1B_W0M-ZK

تحتاج برضو تتعلم أساسيات البرمجة

Python, JavaScript, Bash Scripting, PowerShell Scripting

بعدها ابدأ بدراسة أحد الشهادات القوية لتصبح هكر أخلاقي مُعتمد ولك اسم بالمجال، مثلاً لـeLearnSecurity

eJPT

ePTP

WAPT

أو الـOffensive Security

OSCP

AWAE

AWE

«اللَّهُمَّ انْفَعْنَا بِمَا عَلَّمْتَنَا، وَعَلِّمْنَا مَا يَنْفَعُنَا، وَزِدْنَا عِلْمًا إِلَى عِلْمِنَا»

بالتوفيق لكم جميعًا... وتعلمًا ممتعًا!

هناك خمس خطوات أساسية لكل عملية إختراق:

١- الاستطلاع Reconnaissance

هي الخطوة الأولى والأهم في رأيي، وهي مجموعة من العمليات والتقنيات المستخدمة لاكتشاف وجمع المعلومات سرًا حول نظام مستهدف. (تجميع الأدلة ومسح الشبكات وتعداد الأجهزة والأنظمة). وهناك نوعان من الاستطلاع : النشط والمتخفي Active and Passive.

في الاستطلاع النشط ، تتفاعل من خلاله مباشرة مع نظام الكمبيوتر للحصول على المعلومات. يمكن أن تكون هذه المعلومات ذات صلة ودقيقة. ولكن هناك خطر من أن يتم اكتشافك إذا كنت تخطط للاستطلاع النشط بدون إذن. إذا تم اكتشافك، فيمكن لمسؤول النظام اتخاذ إجراءات صارمة ضدك. في الاستطلاع المتخفي لن تكون متصلاً بشكل مباشر بنظام الكمبيوتر. تُستخدم هذه العملية لجمع المعلومات الأساسية دون التفاعل مع الأنظمة المستهدفة.

من الأدوات المستخدمة في هذه المرحلة:

Whois

Wireshark

Netcraft.com

Nslookup

Way back machine

٢- الفحص Scanning

يتضمن أخذ المعلومات المكتشفة أثناء الاستطلاع واستخدامها لفحص الشبكة. يمكن أن تشمل الأدوات التي قد يستخدمها المخترق أثناء مرحلة المسح أدوات الاتصال وأجهزة فحص المنافذ ورسم خرائط الشبكة وأجهزة فحص الثغرات الأمنية. يبحث المخترق عن أي معلومات يمكن أن تساعده في ارتكاب هجوم مثل أسماء أجهزة الكمبيوتر وعناوين IP وحسابات المستخدمين.

من الأدوات المستخدمة في هذه المرحلة:

Nmap

Nessus

Metasploit

nc

Scapy

٣- الدخول على النظام Gaining Access

بعد المسح ، يستعمل المخترق البيانات التي تم جمعها خلال المرحلتين 1 و 2. هذه هي المرحلة التي يحدث فيها الإختراق الحقيقي. يتم استغلال الثغرات التي تم اكتشافها خلال مرحلة الاستطلاع والمسح للوصول إليها. يمكن أن تكون طريقة الاتصال التي يستخدمها المتسلل للاستغلال شبكة محلية (LAN ، سلكية أو لاسلكية) ، أو وصول محلي (فيزيائي) إلى جهاز كمبيوتر ، أو الإنترنت. تشمل العملية الإستغلال للثغرات التي تم فحصها والموجودة لدى الهدف.

يُعرف الحصول على حق الوصول في عالم الهكر بـ"امتلاك النظام".

من الأدوات المستخدمة في هذه المرحلة:

Cain and Abel

Metasploit

Exploit DB

Yersinia

Rapid7

٤- الحفاظ على الوصول Maintaining Access

بمجرد أن يتمكن المخترق من الوصول ، سيحاول الحفاظ على هذا الوصول للاستغلال والهجوم في المستقبل. في بعض الأحيان ، يقوم المخترقون بتقوية النظام من المخترقين الآخرين أو أفراد الأمن من خلال تأمين وصولهم الحصري باستخدام الأبواب الخلفية (Backdoors)والجذور الخفية(rootkits) وأحصنة طروادة. فبمجرد أن يمتلك المخترق النظام ، يمكنه استخدامه كقاعدة لشن هجمات إضافية. في هذه الحالة، يُشار إلى النظام المملوك أحيانًا باسم نظام الزومبي.

من الأدوات المستخدمة في هذه المرحلة:

remote access Trojans (RATs)

backdoors

Rootkit

HTTPTunnel

Cymothoa

٥- تغطية الأثر Covering Tracks

بعد الحصول على الوصول والحفاظ عليه، يقوم المخترق بتغطية الآثار لتجنب اكتشافهم من قبل أفراد الأمن ، أو لمواصلة استخدام النظام المملوك ، أو لإزالة أدلة القرصنة ، أو لتجنب الإجراءات القانونية. وتشمل محاولة إزالة جميع آثار الهجوم، مثل ملفات السجل (log files) أو إنذارات نظام كشف التسلل (IDS). من أمثلة الأنشطة خلال هذه المرحلة من الهجوم إخفاء المعلومات واستخدام بروتوكولات الأنفاق وتغيير ملفات السجلات.

من الأدوات المستخدمة في هذه المرحلة:

Ropeadope

Saruman

Breadtk

Secure-delete

Steghide

بالتوفيق لكم جميعًا

أفضل المصادر لتعلم الامن السيبراني

The Top Cybersecurity Websites and Blogs

موقع The Hacker News

يشارك الموقع أحدث أخبار الهجمات السيبرانية والثغرات المكتشفة حديثاً. الموقع هذا موجود من عام ٢٠١٠ والى هذا اليوم يُصنف من أفضل المواقع المختصة بالهجمات.

https://thehackernews.com

المختص بالأمن السيبراني Daniel Miessler

دانيل ميسر شخص صاحب خبرة تمتد أكثر من ٢٠ عام بالمجال وصاحب مدونة كذلك. مدونته الخاصة تتحدث بشكل اسبوعي عن التقنية والأمن السيبراني تحديدا وبالإضافة لأنه صاحب سمعة كبيرة بين الأجانب في هذا المجال.

https://danielmiessler.com/popular/

موقع CSO

الموقع قريب من إنه يكون مجلة الكترونية عبارة عن مقالات متخصصة بعالم الأمن السيبراني تتكلم عن الهجمات، الثغرات، ادارة المخاطر وغيرها.

https://www.csoonline.com/

موقع Dark Reading

هذا الموقع يعتبر كنز معلومات!

الموقع عبارة عن مجتمع مختصين أمن سيبراني يشاركون خبراتهم وآرائهم بالمستجدات عن طريق مقالات من كتاباتهم.

https://darkreading.com

موقع Adam Shostack & Friends

الموقع يركز على الأبحاث والدراسات العلمية المتعلقة بمجالات الأمن السيبراني.

https://adam.shostack.org/blog/

موقع Cybersecurity Insiders

تصميم الموقع جميل وسهل على القارئ، الموقع يتناقل أخبار، تقارير، ادوات، ندوات ودورات بعالم الأمن السيبراني.

https://cybersecurity-insiders.com

موقع CIO

مجلة الكترونية تركز على أخبار التقنية تحديداً، رؤى مستقبلية للمجالات المسؤولة عن مواجهة تحديات الأمن السيبراني. مصدر ممتاز للمسؤولين وأصحاب الخبرة وجيد للمطلعين.

www.cio.com

موقع Infosecurity Magazine

المجلة هذه لها أكثر من ١٠ سنين بالمجال وبتنقل مقالات كثيرة بالمجالات المتعلقة بعالم الأمن السيبراني مثل التشفير، البرمجيات الخبيثه، حماية الشبكات وغيرها كثير.

https://infosecurity-magazine.com

دورة الهاكر الأخلاقي

Certified Ethical Hacker (CEHv10)

https://www.youtube.com/playlist?list=PLs6emGC4vqRIims61R2MQ5lBvA8xsIG0t

قائمة بأهم الملخصات من مؤسسة سانز في:

☆ أوامر لينكس

☆ أوامر ويندوز

☆ الشبكات

☆ التحقيق الجنائي الرقمي

☆ الإختراق

The Ultimate List of SANS Cheat Sheets

https://www.sans.org/blog/the-ultimate-list-of-sans-cheat-sheets/

كورس استخدام لغة البايثون في الشبكات والأمن السيبراني وأمن المعلومات

الكورس على موقع "يوديمي"

www.udemy.com/course/python-for-hackers

استخدم كود التخفيض للحصول على الكورس مجاناً

907F3B7AF54999C2C3D4

قناة احمد علي على تيليجرام ( شروحات تقنية ، تطبيقات ، أفلام ومسلسلات ، خلفيات ، و المزيد )

Last updated 11 Monate, 4 Wochen her

يرمز تيليجرام إلى الحريّة والخصوصيّة ويحوي العديد من المزايا سهلة الاستخدام.

Last updated 1 Jahr, 1 Monat her

- بوت الإعلانات: ? @FEFBOT -

- هناك طرق يجب ان تسلكها بمفردك لا اصدقاء، لا عائلة، ولا حتى شريك، فقط انت.

My Tragedy Lies With Those Things That Happen in One Second And Remain

- @NNEEN // ?: للأعلانات المدفوعة -

Last updated 1 Jahr, 1 Monat her