Ruby Of Security

🌎 Notícias | 📡 Tecnologia | 🌐Hacking

📚 Cursos | ⚒Ferramentas | 📝Tutoriais

@DARKNET_BR

@TIdaDepressaoOficial

@ExploitHub

@AcervoDoSam

Acervo:@AcervoRubyOfSec

Group:@RubyOfSecGroup

© Ruby Of Security - 2014 - 2019

Canal Pessoal de Jair Messias Bolsonaro.

Last updated 2 weeks, 6 days ago

Telegram é sinônimo de liberdade e privacidade, e tem várias funcionalidades fáceis de usar.

Last updated 1 month, 1 week ago

Canal oficial do Pedro Sobral para compartilhamento de conteúdo, avisos sobre as nossas aulas ao vivo de terça-feira às 15h 😁

#subido

Last updated 1 day, 17 hours ago

Novas versões das ferramentas desenvolvidas e implementadas pela antiga equipe PRG são usadas para atacar portas SSH de servidores Linux e minerar criptomoedas (CoinMiner)

A equipe da AhnLab Security Emergency response Center (ASEC) realizou um analise sobre uma onda da ataques de força bruta em portas SSH onde as maquinas eram utilizadas como instancia para escanear outros servidores com portas 22 abertas, replicar ataques e minar criptomoedas, utilizando versões de malwares e scanners já existentes

Após obter a senha e o login, os atacantes realizam um scan de servidores com portas SSH abertas (22) por blocos de IP internos a procura de outros servidores vulneraveis e executavam um ataque brutteforce por diccionario usando uma ferramenta já conhecida e que foi implementada pela antiga equipe PRG (uma versão de 2018 se encontra disponivel aqui), após o scaneamento e ataques, os atacantes verificam os nucleos disponíveis na maquina (grep \-c ^processor /proc/cpuinfo) em conjunto com outros comandos para obter informações do sistema

Após o processo de reconhecimento, eram instalados versões de malwares (ShellBot, Tsunami, Mirai, XMring) para minerar criptomoedas ou como zombies para ataques DDoS

ASEC BLOG

Analysis of Attacks That Install Scanners on Linux SSH Servers - ASEC BLOG

AhnLab Security Emergency response Center (ASEC) analyzes attack campaigns against poorly managed Linux SSH servers and shares the results on the ASEC Blog. Before installing malware such as DDoS bot and CoinMiner, the threat actors need to obtain information…

Não poderia terminar esse ano sem agradecer a todos vcs, por ler o que escrevo aqui, por compartilhar, por se interessar e aprender

E espero me aprimorar, explicar melhor e trazer material de qualidade

Próximo ano pretendo fazer um mini curso de assembly e arquitetura de de sistemas operacionais como tmb o processo de descobertas de vetores de exploração e desenvolvimento de exploit pra ARM, tdo completamente gratuito como sempre tem sido (se tdo der certo)

trazer mais de esta area tao rica e expansiva, levar para alem o horizonte de estudos nesta area de uma forma accessível (tanto economicamente como intelectualmente)

Espero crescer junto com vcs, que aprendamos juntos

Pessoal, to meio parado porque to focando mais em alguns CTF's, porém tem conteúdo sendo preparado para vocês e dessa vez com a colaboração direta de um dos pesquisadores que desenvolveu o método de ataque (ataque em predição de desvios na familia AMD zen)

Mas ontem postei um CTF que fiz recentemente no segundo canal (RubyOfSec2.0), nele estudamos o fluxo de execução de um pequeno binario, encontramos a instrução que queríamos modificar para atingir o bloco de instruções que iria retornar a flag e fizemos um patch bem pequeno (literalmente de um byte) com um editor hexadecimal e obtivemos a flag

Foi um CTF bem simples e rapido, mas serve para entender e revisar a questão de opcodes e set instructions e como podemos implementar em múltiplos casos (literalmente linguagem de maquina), eu já falei sobre isso quando expliquei o processo de desenvolvimento de um shellcode (que foi parar ate no 0daytoday)

Como tem muita gente nova vindo por causa do evento (H2HC), deixo aqui um index com alguns dos meus projetos aqui e no github

Cuba: Censura como medida politica

Neste post junto com alguns devs cubanos usamos um dos projetos da TOR para fazer um bypass em massa em alguns firewalls da cuba, em uma época em que o acesso a internet lá era bem restrito

```

Nessa falamos sobre especificidades dos ataques feitos por este conhecido APT e sua relação com documentos sobre ferramentas publicadas pelo Snowden

```

Aegis: Sistema de Rastreamento

Neste falamos sobre o Aegis e as possíveis evidencias de que a maior parte dos ISPs da china trabalharem em conjunto (ou pelo menos deixar brecha proposital) em seus protocolos e sistemas afim de auxiliarem agencias de vigilância

Estudo sobre reversing em PDFs

Nesta serie de posts falamos sobre vetores de ataques em arquivos pdfs e clientes, também estudamos a estrutura dos arquivos e as novas implementações que deixam flaws, visando entender todo o corpo que constitui o pdf, assim entendendo melhor os ataques e flaws (tmb disponivel no meu github)

Nesta serie de posts falamos sobre essa tecnica desenvolvida originalmente para testes de software e que pode ser utilizada para reversing, uma tecnica bastante poderosa no qual podemos definir o input de um fluxo de execução pelo sua saída, o que nos permite automatizar e otimizar ataques de força bruta em binarios ou a descoberta do fluxo de execução de um binarios com múltiplas linhas de execução, podendo assim extender o escopo do exploiting, chegando ao desvio comparativo pelo resultado. Também resolvemos um CTF que demoraria horas em minutos usando esta tecnica (tmb disponivel no meu github)

A maioria dos outros posts e conteúdos aqui se referem a estudos de APTs e a estrutura dos seus ataques, são muitos e estão espalhados pelo canal, porém vcs podem achar varios no meu repositório no github

Telegram

Ruby Of Security

Na cuba, existem varios problemas relacionados a privacidade (sem mencionar os problemas políticos), seu acesso a internet eh monitorado constantemente, por associações comerciais, não possuem acesso a muitas VPN's (e as que possuem, são em parte bloqueadas…

Bem, eh bastante empolgado que venho avisar que estarei na HackerOne Bug Bounty Village da HCH2 palestrando sobre técnicas furtivas de pos-exploiting em sistemas linux

(pra quem ta interessado em saber mais recomendo visitar meu perfil no github 0x177git)

só preciso resolver as questões de logistica para viajar até SP, porém espero que tudo de certo, depois da palestra todo o material apresentado será publicado no meu github

aproveitem para se conetar cmg no linkedin

Alexys Sunil on LinkedIn: possivelmente estarei falando sobre técnicas furtivas de pos-exploiting em…

possivelmente estarei falando sobre técnicas furtivas de pos-exploiting em linux usando as syscall memfd\_create() e execveat() pra escrever e executar binários…

Estudo Sobre pos-exploiting Implementando memfd() para executar binarios (elf) sem escrever nem ler em disco e desenvolvimento de shellcoding em linux**Bem recentemente estive trabalhando neste post que consiste de algumas partes. Mas basicamente, desenvolvo a ideia de usar a syscall memfd() pra criar espaços de memoria como descritores executaveis dentro da memoria local do processo, como resultado, podemos executar binários seja pra escalaçao de privilégios ou conexão remota, sem ler nem escrever no disco, apenas mapeando a parte especificado alocada e escrevendo em memoria

O unico efeito que isto teria durante analise forense seria um link simbolico dentro do /proc (que eh um dos diretorios que servem como pseudo-filesystem pra o kernel) ou seja, nao eh montado em disco e pode ser ofuscado utilizando fork() pra espalhar o descritor de processo

o post consiste em quatro partes, a primeira como apresentação da função desta syscall e implementação em um pequeno code

A segunda e a terceira consiste nas bases de shellcoding e layout de memoria pra execução atraves de stack (não envolvem diretamente o conteudo mas achei interessante escrever sobre já que vi pouco conteudo sobre na comunidade)

e a quarta parte consiste na aplicaçao e implementaçao de fato do que falei antes pra escrever um shellcode que inicia um processo atraves de um descritor criado pelo memfd_create() e lançado pelo fexecve(), sendo lançado com o nome de um suposto kworker e ofuscado com operaçoes byte\-to\-byte xorespero que gostem, ainda to preparando as ultimas parteshttps://github.com/0x177git/memfd_pos-exploiting/blob/main/memfd_notes.md 0x177 \ RubyOfSec2.0

GitHub

memfd_pos-exploiting/memfd_notes.md at main · 0x177git/memfd_pos-exploiting

um estudo pessoal sobre shellcoding, pos-exploraçao com memfd() e os novos layouts de memoria - 0x177git/memfd\_pos-exploiting

vulnerabilidade presente no GNOME Files 43.4 (nautilus) permite escalaçao local de privilégios ao preservar bit identificador setuidesta vulnerabilidade existe porque o nautilus extrai os arquivos preservando seu setuid (ou seja, em vez de executar o binario com as permissões do usuário que lançou, eh executado com as permissões do usuario que o criou, ou neste caso, extraiu o arquivo).

Uma vez que um usuário 'A' com permissões elevadas extraia um arquivo 'F' (tendo seus atributos modificados com o bit setuid), um usuario malicioso poderá executar 'F' com os atributos do usuario 'A', violando assim varias propriedades de segurança do sistema

Fonte: 0day.today (George Guninski)

GitHub

grupo-de-noticias/GNOME43.4-setuid_flaw.md at main · 0x177git/grupo-de-noticias

aqui irei colocar algumas noticias nas quais expliquei um pouco do malware ou exploit em questao e descrevo um pouco a situaçao em contexto - 0x177git/grupo-de-noticias

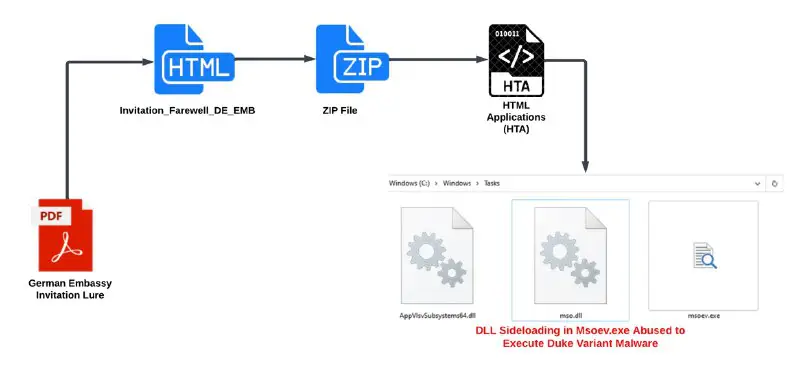

Comportamento do payload contido dentro dos pdf's (APT29 Duke Variant)

Grupo APT 29 (ligado ao serviço de inteligência estrangeira da Rússia) enviou versões do malware Duke através de PDF's que diziam ser "Convites da Embaixada Alemã" pra ministros e negociantes de países membros da OTAN

supostos convites com "o dia da união alemã" ou "Adeus embaixador da Alemanha" continham JavaScript embebido que direcionava um ataque através de html smuggling [2] (basicamente redirecionava a uma suposta pagina html) que carregava uma versão do já conhecido Duke, efetuando duas fases, uma de reconhecimento e um de infecção.

Redirecionando pra um domínio supostamente legitimo (bahamas.gov.bs), que já foi usado em outras ocasiões pelo mesmo grupo

Neste ataque é invocado um arquivo html que ao ser carregado no motor de arquivos e tarefas basseadas em html (.hta) interno do windows (Microsoft Application Host), amplamente utilizado pra carregar tarefas maliciosas dentro de utilitarios do sistema operacional (LOLBins[3])

baixando assim um arquivo zip (Invitation_Farewall_DE_EMB) do endereço controlado pelo APT (sgrh.org.pk) contendo tres arquivos, pra depois serem carregados na pasta C:\Windows\Task utilizando DLL sideloading

arquivos contidos no zip malicoso:

AppVIsvSubsystems64.dll

carregado dentro de um componente que faz parte da biblioteca do Office

Mso.dll

uma variante direta do já conhecido Duke

Msoev.exe

um componente legitimo do Windows que faz parte do Office que neste caso se encarrega de inicializar a variante do Duke

pra conhecer como este malware burlava a Import Address Table (utilizando API hashing) e se comunicava veja Eclecticiq[1] (proveedor de serviço de proteção contra ameaças persistentes, a maior parte do post foi retirada e adaptada do reporte feito pela sua equipe)

algo interessante a denotar é que pra se comunicar com seus operadores este malware utilizava a feramenta open-source Zullip, uma ferramenta de

comunicação direta e colaboração legitima que utiliza os serviços web da Amazon, pelo qual se aproveitando disto, o trafego de C2C do malware

pareceria confiavel

fontes:

[1]

eclecticiq (German Embassy Lure: Likely Part of Campaign Against NATO Aligned Ministries of Foreign Affairs)

[2]

Cyfirma (HTML smuggling: A Stealthier Approach to Deliver Malware)

[3]

Sidechannel (LOLBins: como ferramentas nativas são utilizadas para tornar ameaças mais furtivas)

Eclecticiq

German Embassy Lure: Likely Part of Campaign Against NATO Aligned Ministries of Foreign Affairs

EclecticIQ researchers identified two PDFs that are likely part of an ongoing campaign targeting Ministries of Foreign Affairs of NATO aligned countries.

🧙🏼♂️

Tecnologia de transmissão cifrada de radio (TETRA:Terrestrial Trunked Radio) usada por organizações militares e privadas, pelo ministério de segurança da Holanda, outros países europeus e pelo exercito brasileiro, além de organizações pelo mundo inteiros possuem uma serie de vulnerabilidades criticas (spoiler, seu algoritmo era privativo e ainda estas organizações de risco critico usavam sem um escrutínio analítico)

a tecnologia TETRA eh um desses algoritmos mundialmente implementados e que acreditava-se seguro, mas esqueceram de um detalhe, seu nucleo de cifrado era privativoNão vou aprofundar mto sobre esta tecnologia em si, há mto conteúdo por ai, mas eh preciso saber que TETRA eh um sistema de radio com protocolo cifrado móvel bidirecional (ou seja, comunicação simétrica)

Estes sistemas de comunicação possuem varias propriedades que facilitam a comunicação em diversos ambientes e estruturas, possui uma escalabilidades bastante ampla, permitindo integrar vários terminais e ter uma implementação de áreas de risco e de difícil acesso, sendo usado por empresas de mineração, siderurgia, óleo & gás, por aeroportos, e sendo especificamente desenvolvido pra segurança publicaAcho que já fico claro o quanto a segurança deste protocolo eh critica a nível de infraestrutura internacional, no brasil foi implementado pelo exercito a longa escala, pelo governo estadual do rio de janeiro, além de estar incluso em operações do ministério de segurança brasileiro (seja embebado em seus dispositivos de radio ou em implementação direta)

vulnerabilidades descobertas e estudadas pela Midnight Blue e classificadas pelo nome TETRA:burstAcontece que este protocolo possui vulnerabilidades que podem ser facilmente exploradas pra modificar mensagens mesmo fora do escopo de transmissão, pra exfiltrar os pacotes enviados pelos terminaiso nucleo do algoritmo de criptografia destes pacotes é privativo, chamados TETRA Authentication Algorithm (TAA1) (há varias propriedades interessantes neste sistema) mas uma questão bastante relevante é que este modelo de politicas é uma violação do principio em criptografia de Kerckhoffs (apenas a chave deve ser sigilosa, o sistema não)

esta serie de vulnerabilidades foram descobertas em 2022, já que os pesquisadores quiseram dar um tempo as organizações e provedores de implementarem patchs, porém algumas desta vulnerabilidades não podem ser devidamente corrigidas e muitos deste provedores nem sequer chegaram a responder os pesquisadores (como é o caso da Motorola que prove os dispositivos do exercito brasileiro implementando TETRA)

detalhes: WIREDdetalhes das vulnerabilidades e PoC@rubyofsec

Canal Pessoal de Jair Messias Bolsonaro.

Last updated 2 weeks, 6 days ago

Telegram é sinônimo de liberdade e privacidade, e tem várias funcionalidades fáceis de usar.

Last updated 1 month, 1 week ago

Canal oficial do Pedro Sobral para compartilhamento de conteúdo, avisos sobre as nossas aulas ao vivo de terça-feira às 15h 😁

#subido

Last updated 1 day, 17 hours ago