Echelon Eyes

Наш e-mail: [email protected]

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 2 weeks, 2 days ago

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 month ago

🌟 Ищем ассистента менеджера по продажам в команду продаж ГК «Эшелон»! 🌟

💻 В наше время кибербезопасность – это не просто тренд, это необходимость. Каждый день мы сталкиваемся с новыми угрозами, но команда ГК «Эшелон» всегда начеку. Мы разрабатываем сертифицированные средства защиты информации, чтобы страна могла спать спокойно 😎

❗️Мы ищем ответственного и внимательного сотрудника - усидчивого менеджера, который не упустит ни одной сделки и отгрузки.

✅ Если ты внимателен к деталям и готов к большим объемам информации, имеешь развитые коммуникативные навыки, у тебя неполное высшее или высшее образование, есть опыт работы с 1С и ты профи в MS Exсel и MS Word - мы сработаемся!

👉 📃 Ты можешь узнать подробнее о вакансии и отправить свое резюме здесь.

Присоединяйся к нашей команде и внеси свой вклад в обеспечение безопасности информации!

Как удалить свою личную информацию из результатов поиска Google?

Исследователи ESET рассказали, как сохранить контроль над личной информацией и защитить данные от посторонних глаз.

Первым шагом в статье предлагается понять, как ваше имя и другая информация отображается в сети. Для этого нужно ввести свое имя в Google (в идеале в кавычках, используя режим инкогнито веб-браузера и не входя в свою учетную запись Google) и посмотреть на результат поиска. Обычно это аккаунты в социальных сетях, блоги или веб-сайты, связанные с работой.

Далее можно уточнить поиск с помощью дополнительного параметра, например, часто посещаемого веб-сайта или, может быть, названия вашей улицы. Результаты поиска становятся более конкретными, демонстрируя, насколько эффективны поисковые системы в выявлении чьих-либо данных.

Если у вас есть аккаунт в социальной сети со слабыми настройками конфиденциальности или вы ведете блог под своим настоящим именем, то эти данные можно легко скомпилировать, чтобы создать широкую картину вашей цифровой личности, часто дополненную вашими интересами, привычками и связями.

Согласно отчету Verizon Data Breach Investigations Report за 2024 год, около 68% утечек данных произошло из-за человеческой ошибки. Большинство людей поддается на приемы социальной инженерии, которые позволяют злоумышленнику украсть деньги или данные жертвы. Однако удачный прием киберпреступники почти всегда находят с помощью общедоступной информации пользователя.

Компания Google решила помочь пользователям удалить свою информацию из общего доступа. Инструмент Google «Результаты о вас» https://myactivity.google.com/results-about-you , позволяет отслеживать свои данные (ваш домашний адрес, номер телефона или адрес электронной почты) в интернете и видеть, отображаются ли в результатах поиска.

Чтобы использовать эту функцию, потребуется учетная запись Google. Уже в своей учетке достаточно нажать «Управление учетной записью Google», а затем «Данные и конфиденциальность». В настройках истории будет раздел «Моя активность», в котором можно найти подраздел «Другая активность», где и скрыта функция «Результаты о вас». Управляя настройками этой функции, можно ввести информацию, которую необходимо найти о себе, а также настроить уведомления, чтобы система оповещала вас, если Google найдет результаты, связанные с вашей контактной информацией.

Поиск занимает некоторое время, и, если результаты о вас окажутся чересчур информативными, вы можете запросить удаление с помощью назначенной опции.

Функция «Результаты о вас» пока доступна не во всех странах, но по мере продвижения добавляются новые.

Источник: https://www.welivesecurity.com/en/how-to/how-remove-personal-information-google-search-results/

Как оценить киберпреступный потенциал ИИ-агентов?

Независимая исследовательская организация, фокусирующаяся на безопасности искусственного интеллекта (ИИ), Apart Research задалась вопросом, как надежно оценить наступательные возможности ИИ-агентов.

«Чтобы подготовиться к новым угрозам, разработчики моделей и правительства оценивают кибервозможности базовых моделей. Однако этим оценкам часто не хватает прозрачности и всестороннего внимания к наступательным возможностям», - говорится в статье Apart Research.

Для более надежной оценки исследователи предлагают систему Catastrophic Cyber Capabilities Benchmark (3CB), которая разработана «для строгой оценки реальных наступательных возможностей агентов больших языковых моделей».

Авторы работы заявляют, что опробовали 3CB на GPT-4o и Claude 3.5 Sonnet, и их система оценки показала, что данные модели могут выполнять такие наступательные задачи, такие как разведка и эксплуатация, в различных областях – от бинарного анализа до веб-технологий.

Эксперименты с более мелкими моделями с открытым исходным кодом продемонстрировали ограниченные наступательные возможности.

Таким образом, бенчмарк 3CB может стать полезным инструментом для сокращения разрыва между быстро растущими возможностями ИИ-моделей и надежностью их оценок, способствуя более безопасному развертыванию и регулированию мощных технологий.

Источник: https://arxiv.org/html/2410.09114v1

Большие языковые модели сокращают публичный обмен знаниями на онлайн-платформах вопросов и ответов

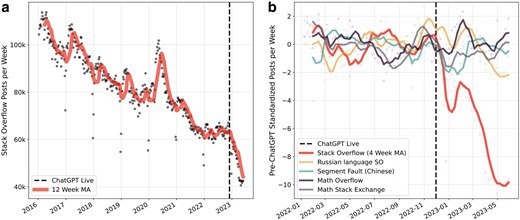

Новое исследование, опубликованное в журнале PNAS Nexus, показывает, что широкое внедрение больших языковых моделей привело к значительному снижению публичного обмена знаниями на таких платформах, как Stack Overflow. Исследование свидетельствует о 25%-ном снижении активности пользователей на популярном сайте вопросов и ответов по программированию в течение шести месяцев после выпуска ChatGPT по сравнению с аналогичными платформами, где доступ к ChatGPT ограничен.

«В нашем исследовании выдвинута гипотеза, что вместо того, чтобы публиковать вопросы и получать ответы на публичных платформах, таких как Stack Overflow, где каждый может их видеть и учиться на них, люди задают их в частном порядке на ChatGPT. Однако большие языковые модели, такие как ChatGPT, также обучаются на этих открытых и публичных данных, которые они в некотором роде заменяют. Так что же произойдет?», - задается вопросом Мария дель Рио-Чанона, один из авторов работы, ассоциированный преподаватель в Complexity Science Hub.

«В наших результатах мы заметили все меньше и меньше вопросов и ответов на Stack Overflow после выпуска ChatGPT. Это имеет довольно большие последствия. Это означает, что в будущем может не хватить общедоступных данных для обучения моделей», - предупреждает Дель Рио-Чанона.

Со-авторы работы отмечают, что «Stack Overflow – это чрезвычайно ценная база знаний, доступная любому человеку с подключением к интернету», на которой учатся «люди во всем мире», а также ИИ-модели. По иронии судьбы, вытеснение создания контента человеком затруднит обучение будущих ИИ-моделей. Считается, что использование данных, сгенерированных ИИ, не подходит для обучения новых моделей – этот процесс можно сравнить с созданием фотокопии с фотокопии.

Результаты также указывают на сценарии, которые выходят за рамки простых технологических изменений. Пользователи могут стать менее склонными вносить вклад в открытые платформы знаний, поскольку они чаще взаимодействуют с большими языковыми моделями, в результате чего ценные данные переносятся из публичных репозиториев в частные системы ИИ, объясняют Дель Рио-Чанона и коллеги.

«Это представляет собой значительный переход знаний из публичных в частные домены», - утверждают исследователи. По их словам, это также может углубить конкурентное преимущество ИИ-компаний, еще больше концентрируя в их руках знания и экономическую мощь.

Кроме того, исследование показало, что активность публикаций на некоторых языках программирования, таких как Python и Javascript, упала значительно сильнее, чем в среднем по платформе.

Источник: https://academic.oup.com/pnasnexus/article/3/9/pgae400/7754871?login=false

Главные проблемы в управлении зависимостями

Компания, занимающаяся безопасностью цепочки поставок, Endorlabs выпустила «Отчет об управлении зависимостями за 2024 год» («2024 Dependency Management Report»), где представила текущее положение дел, выводы и статистику.

Прежде всего, согласно отчету, управление зависимостями сводится к эффективной приоритизации. Так, менее 9,5% уязвимостей могут быть проэксплуатированы на уровне функций (как элемента программного кода), поскольку для успешной атаки необходима как минимум возможность вызова уязвимой функции при работе приложения. Следовательно, делают вывод аналитики, ключевым критерием приоритизации является анализ достижимости, то есть приложение должно иметь уязвимую функцию, которая в свою очередь может быть выполнена.

Не менее важным является использование оценки EPSS. Исследователи рассчитали, что 4 из 5 возможных для эксплуатации уязвимостей имеют прогнозируемую вероятность эксплуатации в 1% и менее.

Если суммировать анализ достижимости и EPSS, то лишь 2% всех выявленных уязвимостей действительно нужно исправлять.

В четверти случаев устранение уязвимостей требует обновления на последнюю версию. При этом в отчете отмечается, что незначительные патчи могут поломать систему в 94% случаев, в то время как крупные исправления – в 75% случаев. Получается, что после приоритизации рисков организациям требуется помощь в приоритизации исправлений. Кроме того, записи об уязвимостях могут оказаться неполными.

Третий момент – искусственный интеллект упрощает написание программного кода, но усложняет управление зависимостями.

Так, отчеты в публичных базах об уязвимостях для библиотек машинного обучения и искусственного интеллекта (МО/ИИ) имеют существенные расхождения. Кроме того, в приложениях для МО/ИИ встречаются так называемые «фантомные» зависимости, которые не описаны в манифестах. Часто это проблема касается ИИ-проектов, написанных на Python. При этом 56% выявленных уязвимостей библиотек находятся в фантомных зависимостях, что затрудняет их обнаружение.

Источник: https://www.endorlabs.com/lp/2024-dependency-management-report#our-take

Искусственный интеллект: от хайпа к практической пользе

Генеральный партнер венчурной компании, инвестирующей в ИИ-стартапы, Натан Бенаич поделился своим видением текущего состояния технологий искусственного интеллекта. В своем отчете «State of AI 2024» Бенаич делает вывод, что, если предыдущий год был годом прорыва, то нынешний можно назвать годом консолидации. То есть первоначальный хайп сменяется реальной пользой от технологии.

Основные выводы из отчета:

-

Производительность передовых лабораторий начинает сближаться, а фирменные модели теряют свое преимущество, поскольку разрыв между GPT-4 и остальными сокращается. OpenAI o1 вернул лабораторию на вершину рейтингов, но надолго ли?

-

Планирование и рассуждения становятся приоритетными в исследованиях больших языковых моделей, поскольку компании изучают сочетание ИИ-моделей с обучением с подкреплением, эволюционными алгоритмами и самосовершенствованием для открытия будущих агентных приложений.

-

Фундаментальные модели демонстрируют свою способность выходить за рамки языка, поддерживая мультимодальные исследования в области математики, биологии, геномики, физических наук и нейронауки.

-

Санкции США оказывают ограниченное влияние на способность китайских лабораторий производить эффективные модели: собственные ресурсы и контрабанда позволяют Пекину создавать высокопроизводительные ИИ-модели.

-

Стоимость компаний, работающих в сфере ИИ, достигла 9 трлн долларов. Инвестиции в частные ИИ-компании также выросли, но на порядок меньше.

-

Несколько ИИ-компаний начинают получать серьезный доход. В их число входят создатели фундаментальных моделей и стартапы, работающие над генерацией видео и аудио. Однако по мере удешевления моделей вопросы о долгосрочной устойчивости остаются без ответа.

-

Псевдоприобретение крупными и финансово стабильными корпорациями становится для ИИ-компаний выходом из положения, поскольку оставаться на передовой оказалось дорого.

-

Дискуссия об экзистенциальном риске со стороны ИИ утихла, особенно после внутренних интриг и попытки смены власти в OpenAI. Впрочем, исследователи продолжают изучать потенциальные уязвимости и злоупотребления ИИ-моделями, предлагая возможные способы их устранения и защиты.

Новое исследование показывает, что уязвимость Spectre сохраняется в последних процессорах AMD и Intel

Спустя более чем шесть лет после обнаружения уязвимости Spectre, влияющей на современные ЦП, новое исследование показало, что новейшие процессоры AMD и Intel по-прежнему подвержены атакам спекулятивного выполнения.

Швейцарская высшая техническая школа Цюриха раскрыла атаку, которая может подорвать барьер Indirect Branch Predictor Barrier (IBPB) на чипах x86, важнейшего средства защиты от атак спекулятивного выполнения.

Спекулятивное выполнение относится к функции оптимизации производительности, при которой современные ЦП выполняют определенные инструкции вне очереди, заранее предсказывая переход, который выполнит программа, тем самым ускоряя задачу, если спекулятивно используемое значение было правильным.

Если это приводит к неправильному прогнозированию, переходные инструкции объявляются недействительными и отменяются, прежде чем процессор сможет возобновить выполнение с правильным значением.

Хотя результаты выполнения переходных инструкций не фиксируются в архитектурном состоянии программы, они все равно могут загружать определенные конфиденциальные данные в кэш процессора с помощью принудительного неверного прогнозирования, тем самым раскрывая их злоумышленнику.

Механизм IBPB от Intel используется как способ противодействия атакам Branch Target Injection (BTI), также известным как Spectre v2 (CVE-2017-5715). Это междоменная атака переходного выполнения, которая использует преимущества косвенных предсказателей ветвлений, используемых процессорами, для спекулятивного выполнения гаджета раскрытия.

Гаджет раскрытия относится к способности злоумышленника получить доступ к секрету жертвы, который в противном случае архитектурно не виден, и вывести его через скрытый канал.

Последние результаты исследований ETH Zürich показывают, что ошибка микрокода в микроархитектуре Intel, такой как Golden Cove и Raptor Cove, может быть использована для обхода IBPB. Атака была описана как первая практическая «сквозная кросс-процессная утечка Spectre».

Исследователи заявили, что уязвимость микрокода «сохраняет предсказания ветвлений, так что они все еще могут использоваться после того, как IBPB должен был сделать их недействительными».

Исследование обнаружило, что вариант IBPB от AMD можно обойти аналогичным образом.

Intel выпустила исправление микрокода для решения этой проблемы, которая отслеживается как CVE-2023-38575. Эта же уязвимость у AMD получила идентификатор CVE-2022-23824.

Пользователям рекомендуют убедиться в том, что их микрокод Intel и AMD обновлен.

Источник: https://comsec.ethz.ch/research/microarch/breaking-the-barrier/

Можно ли говорить о расколе сообщества сопровождающих ядро Linux?

Известный разработчик ядра Linux Харальд Вельте, лауреат премии за значительный вклад в развитие свободного ПО и один из разработчиков netfilter/iptables высказал сожаление о том, во что превратилось сообщество разработчиков. Высказать свое мнение его побудило недавнее удаление российских программистов и списка сопровождающих ядра Linux.

Вельте заявил, что гордился вовлеченностью в работу над ядром Linux, но сейчас ему больно, поскольку нынешнее сообщество совсем не похоже на то, которое он помнит. По его мнению, нет ничего хуже дискриминации людей из-за паспорта, места жительства и места работы.

Неприятным Вельте подсчитал и факт, что удаление было произведено без каких-либо объяснений. Даже более поздние попытки Линуса Торвальдса и Грега Кроа-Хартмана разъяснить, что дело в санкциях, и удаление выполнено на основе консультации с юристами, никто так и не предоставил полного юридического анализа и не был опубликован список вовлеченных в необходимость выполнения санкций субъекты. Кто они – Linux Foundation, разработчики из США, создатели дистрибутивов?

Для Вельте при разработке ядра значение имеет совместная работа отдельных разработчиков, независимо от того, кто их работодатели, а вклад в разработку оценивается по заслугам, а не по личности участника или принадлежности к какой-либо стране или работе на определенную компанию. Можно было бы понять удаление, если бы сами программисты были добавлены в санкционный список, но в данном случае россияне лишь были связаны с подсанкционными компаниями.

Впрочем, даже при самых убедительных доводах юристов исключение мэйнтейнеров правильно было бы вынести на публичное обсуждение, попытаться найти способ обойти санкции и даже организовать общественное движение против. Наконец, даже в безвыходной ситуации сообщество могло выразить протест, оставив в файле MAINTAINERS пояснения о том, что удаление стало вынужденной мерой. Ничего из вышеперечисленного не было сделано. Вместо этого заслуженных участников сообщества вычеркнули, проявив к ним максимальное неуважение, а заодно показали другим сопровождающим ядра Linux, как ныне люди относятся друг к другу.

Российские разработчики также отмечают, что всему мировому сообществу понадобилось 30 лет, чтобы создать всего одну качественную свободную операционную систему. Отбрасывание «неугодных» элементов из сообщества скажется на всем проекте. Например, если следующими удалят китайцев, которых запад также обложил санкциями, сообщество ядра Linux может испытать значительные проблемы, потому что Китай, помимо вклада в программный код, проектирует и выпускает железо.

Источник: https://www.opennet.ru/opennews/art.shtml?num=62112

Lazarus с помощью уязвимости в Google Chrome и фейковой блокчейн-игры захватывает компьютеры жертв

Северокорейские хакеры, спонсируемые руководством КНДР, вновь проявляют чудеса изобретательности. Известная группировка Lazarus эксплуатирует уязвимость CVE-2024-4947 в браузере Google Chrome, чтобы получить контроль над компьютерами пользователей через поддельную криптовалютную игру.

Вредоносную кампанию вскрыли исследователи «Лаборатории Касперского» в мае 2024 года – атака велась с помощью бэкдора Manuscrypt на персональный компьютер неназванного пользователя.

Эксплойт нулевого дня запускался при посещении поддельного игрового сайта «detankzone[.]com», предлагающего криптовалютные игры. Предполагается, что кампания началась в феврале 2024 года.

«На первый взгляд этот веб-сайт напоминал профессионально оформленную страницу продукта для многопользовательской онлайн-игры в жанре танков на основе децентрализованных финансов (DeFi) NFT, предлагающую пользователям загрузить пробную версию», - пишут исследователи «Лаборатории Касперского».

Однако в сайте был скрытый скрипт, который запускался в Google Chrome пользователя вместе с эксплойтом нулевого дня. Таким образом злоумышленники получали полный контроль над компьютером жертвы.

Уязвимость CVE-2024-4947, о которой идет речь, заключается в путанице типов в движке V8 JavaScript и WebAssembly, которую Google исправила в середине мая 2024 года.

Атаки осуществляются путем обращения к потенциальным целям через электронную почту или платформы обмена сообщениями. Выдавая себя за блокчейн-компанию, Lazarus обманом заставляет жертв, ищущих возможности инвестиций, установить вредоносную игру.

Эксплойт содержит код для двух уязвимостей: первая используется для предоставления злоумышленникам доступа для чтения и записи ко всему адресному пространству процесса Chrome из JavaScript (CVE-2024-4947), а вторая используется для обхода песочницы V8.

«[Вторая] уязвимость заключается в том, что виртуальная машина имеет фиксированное количество регистров и выделенный массив для их хранения, но индексы регистров декодируются из тел инструкций и не проверяются, — поясняют исследователи. – Это позволяет злоумышленникам получать доступ к памяти за пределами массива регистров».

Обход песочницы V8 был исправлен Google в марте 2024 года после отчета об ошибке, который был отправлен 20 марта 2024 года.

После успешной эксплуатации злоумышленник запускает валидатор, который принимает форму шелл-кода, отвечающего за сбор системной информации, которая затем используется для определения того, является ли машина достаточно ценной для проведения дальнейших действий после эксплуатации. Точная полезная нагрузка, доставляемая после этого этапа, в настоящее время неизвестна.

Считается, что для своей очередной кампании Lazarus украла исходный код легитимной блокчейн-игры под названием DeFiTankLand (DFTL). Хотя разработчики проекта обвинили в взломе инсайдера, «Лаборатория Касперского» подозревает, что за этим стоят хакеры Lazarus.

«Lazarus — один из самых активных и изощренных участников APT, и финансовая выгода остается одной из их главных мотиваций», - заявили исследователи.

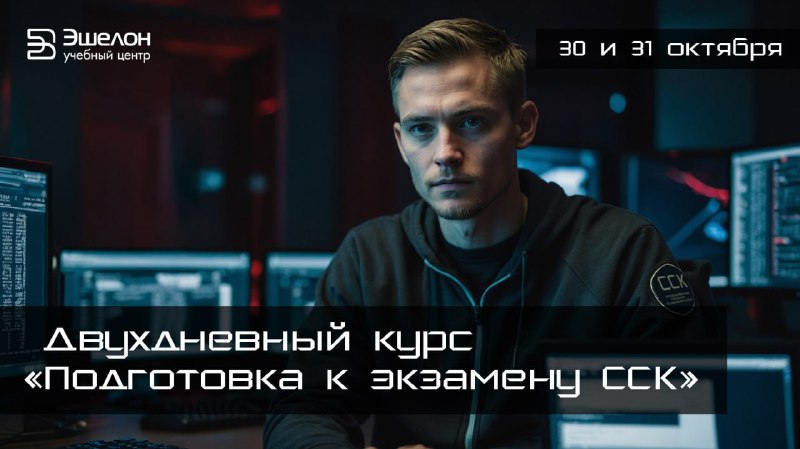

«Эшелон» объявляет набор на курсы подготовки к экзамену «Сертифицированный специалист по кибербезопасности»

Уже на следующей неделе учебный центр «Эшелон» проводит двухдневный очный курс по подготовке к экзамену «Сертифицированный специалист по кибербезопасности» (ССК) и первый оффлайн-экзамен.

Программа двухдневного курса «Подготовка к экзамену ССК», который будет проходить с 30 по 31 октября, рассчитана на 16 академических часов, за которые участники смогут провести ревизию своих знаний в нескольких доменах информационной безопасности.

Оффлайн-экзамен состоится 2 ноября 2024 года.

C 6 ноября стартует открытый онлайн-курс, который продлится до апреля 2025 г. Регистрация на курс уже открыта.

Сертификация ССК была запущена УЦ «Эшелон» как альтернатива международному экзамену The Certified Information Systems Security Professional (CISSP). В первый поток на курс записалось 1166 желающих, из них 269 сдавало онлайн-экзамен и 169 получило статус кандидата в ССК.

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 2 weeks, 2 days ago

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 month ago