Android Guards

YouTube: https://www.youtube.com/c/AndroidGuards

Поблагодарить: https://t.me/+oMgsdsq2ydY5MjQy

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 1 month, 1 week ago

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 month, 4 weeks ago

...Either way, I learned some new things, which is nice :^)

Thanks for tuning in, and see you in the next attempt.

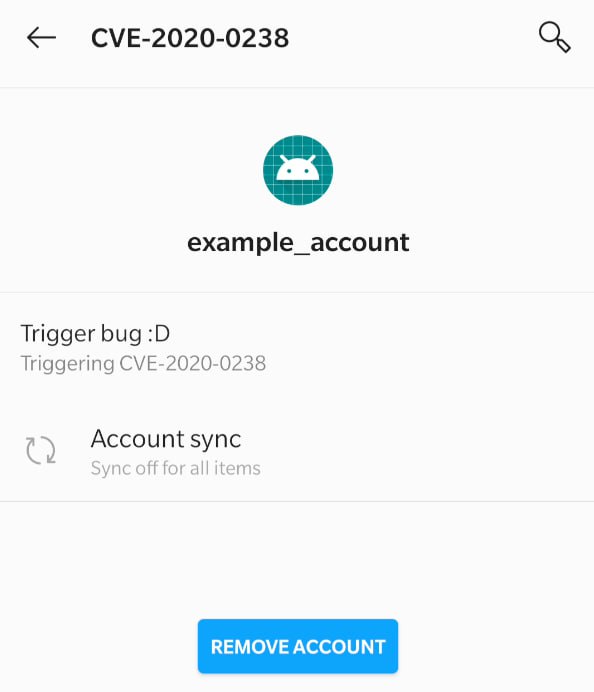

Очень часто мои попытки разбора уязвимостей в Android заканчиваются также как у автора статьи с разбором CVE-2020-0238. Даже ощущения те же. И начинается все всегда одинаково - сначала в бюллетени безопасности находится интересный с виду баг уровня High/EoP, потом совершается акт медитации над странным с виду фиксом который был сделан и в итоге становится совершенно не понятно как при таком количестве условий эксплуатации это вообще может быть High, где тут EoP, и как это вообще попалю в бюллетень. Т.е. практическая ценность тут ровно одна - чуть больше узнать про механизмы ОС. Ну и попытаться получить хоть немного удовольствия (сомнительно...). А статью обязательно прочитайте, разборы CVE из Android с нормальными PoC-ами выходят нечасто.

После долгих раздумий решил все же выложить свой старый, но не потерявший актуальности RFC на тему серверной реализации аутентификации по пин-коду. Эта тема будет интересна тем, кто хочет уйти от локальной реализации (что почти всегда плохо) и сделать серверную.

Вряд-ли описанный мной подход подойдет всем, но если интересуетесь темой, то думаю найдете в нем что-то интересное для себя.

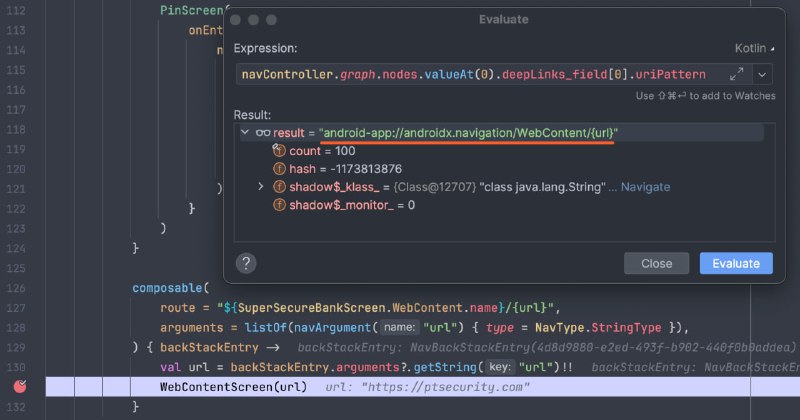

Опять Android, опять навигация. Я уже рассказывал вам про интересную технику эксплуатации уязвимости в библиотеке Jetpack Navigation, которую обнаружил мой коллега. Кто не читал, обязательно ознакомьтесь. В той статье шла речь про навигацию для приложений использующих фрагменты. Но проблема не только в них. Поэтому я решил посмотреть что там с расширением для Jetpack Compose и оказалось, что там все еще веселее. Техники эксплуатации этой уязвимости даже более простые, чем в предыдущем варианте. Исследование вышло в двух вариантах:

1. На английском языке в блоге PT SWARM

2. На русском языке в моем личном блоге

Надеюсь вам понравится.

Наконец-то началась работа над важным артефактом, который, как я верю, выведет уязвимости в мобильных приложениях из полумаргинального состояния и никому больше не надо будет сидеть и мучительно думать "а на что это вообще похоже? хss или уже csrf? а может это вообще не уязвимость?". Авторам документа не позавидуешь, потому что задача сложная, но когда она будет решена, можно будет смело вешать MASWE идентификаторы на отчеты и прекратить эти бесконечные споры слепого с глухим на тему опасности уязвимости и всего остального. Красота же, ну!

Попался мне тут свежий репорт по уязвимости в одном известном продукте 🌚 Старый добрый path traversal с перезаписью файла.

Стоит сказать, что приложение написано довольно свежо и современно. Это не какая-то поделка времен Android 4.0.1. Kotlin, Single activity, Compose, архитектура(!). Все по взрослому 🙃 Но идеальных систем не бывает и ошибки случаются. Никогда об этом не забывайте, и не опускайте руки. Даже если вам кажется, что "в приложении багов нет", это означает ровно одно — вы уделили недостаточно времени анализу.

Обязательно попробуйте найти что-нибудь в этом приложении. Там есть много интересных мест 😉

В свежем бюллетене безопасности Android есть неприметная CVE-шка c традиционно мутным описанием и не менее мутным патчем. Зачем гугл так делает - загадка. Но хорошо, что есть не только "не прекрасный" гугл, но еще и нормальные исследователи которые это нашли, зарепортили и сделали очень подробный разбор.

Суть проблемы: имея разрешение WRITE_SECURE_SETTINGS можно выполнять код от имени любого приложения в системе.

Да, разрешение не самое простое, но во-первых его имеет adb, а во-вторых устройства и сценарии бывают разные. Поэтому однозначно рекомендую ознакомиться с разбором.

#cve

Meta Red Team X

Becoming any Android app via Zygote command injection

We have discovered a vulnerability in Android that allows an attacker with the WRITE\_SECURE\_SETTINGS permission, which is held by the ADB shell and certain privileged apps, to execute arbitrary code as any app on a device. By doing so, they can read and write…

Команда анализа мобильных приложений компании Positive Technologies подготовила пару активностей на предстоящем Positive Hack Days.

- Уже ставший традиционным конкурс Snatch, который в прошлом году обзавелся мобильным приложением. В мобильной части этого конкурса вы получаете приложение с уязвимостями, которые мы в том или ином виде встречали в дикой природе сами. Вам нужно будет эти уязвимости найти, отправить по ним отчеты и получить внутреннюю валюту и мерч. Задача предельно простая ?

- Для тех, кто еще не чувствует в себе достаточное количество мидихлорианов чтобы грузить приложение в jadx и разматывать уязвимости - смогут принять участие в викторине. Там нужно будет ответить на несколько несложных вопросов и получить охапку внутренней валюты, которую можно будет обменять на мерч (а может быть что-то еще).

Вся дополнительная информация по конкурсам и ссылки появятся сразу после старта. Следите за анонсами здесь или в любых других чатах/каналах где будут рассказывать про активности на PHD.

Ну а если вам все это тяжело или скучно и хочется прийти пообщаться про безопасность мобилок, то всех рады будем видеть. Я буду эпизодически появляться на этом стенде, так что все желающие развиртуализироваться ловите меня там. До встречи!

Меня часто спрашивают (да успокойся ты уже, никто тебя об этом не спрашивает...) как качать скилл анализа мобильных приложений если InsecureBank надоел? Мне всегда нравились настоящие, а не выдуманные задачи, поэтому я в основном прохладно отношусь к разного рода CTF. Чтобы развивать навыки на невыдуманных задачах их (задачи) нужно откуда-то брать. И по моему скромному мнению имеет смысл начать с анализа open source приложений, которые можно добыть из магазина F-Droid например. Чем менее уверенно вы себя чувствуете, тем менее популярное и большое вам нужно там выбрать. А все найденные уязвимости сдаете разработчику приложения. И это будет отличным продолжением для погружающихся в анализ защищенности мобилок. Дальше уже есть смысл учавствовать в bug bounty программах. Но сразу туда лезть не рекомендую. Без устойчивых навыков получите только дизмораль и никакого профита. Что касается самих программ, то их можно найти как на площадках вроде Standoff365 и BI.ZONE, так и в виде self-hosted программ у конкретных вендоров. Вендоров, которые включают мобильные приложения в скоуп BB не так много, но они есть, и вот буквально недавно ребята из Яндекса обновили описания уязвимостей и правила для участия в их программе. Легкой прогулкой это не будет, но если чувствуете, что поиск багов в open source апах вам наскучил, то заскакивайте в мобильный челлендж от Яндекса. Удачного похека!

Architec.Ton is a ecosystem on the TON chain with non-custodial wallet, swap, apps catalog and launchpad.

Main app: @architec_ton_bot

Our Chat: @architec_ton

EU Channel: @architecton_eu

Twitter: x.com/architec_ton

Support: @architecton_support

Last updated 1 month, 1 week ago

Канал для поиска исполнителей для разных задач и организации мини конкурсов

Last updated 1 month, 4 weeks ago