流量劫持|域名劫持跳转|网站劫持

FAST MTPROTO PROXIES FOR TELEGRAM

Contact : @Esalat

Last updated 2 years, 2 months ago

📝 telegra.ph/频道内软件使用说明-09-30

👨💻 t.me/PJapkAdminBot

👩💻 link3.cc/pjapk

👥 t.me/tfwzclz

Last updated 1 year, 2 months ago

电报NO1开车机器人 关注即可看片??点击:https://t.me/kaic9990_BOT

NS流量跳转 流量劫持 劫持跳转 运营商劫持 域名跳转 直接联系群主 ?转账前请多次核对账户信息?。请勿随便点击陌生人发送的链接,谨防被骗。。

联系✈️:客服1:https://t.me/fjdskfds2223客服2:https://t.me/fjdskfds2223

Telegram

在线客服 小雨

域名劫持原理与实践

DNS(Domain Name System,域名系统)

DNS是因特网上作为域名和IP地址相互映射的一个分布式数据库,能够使用户更方便的访问互联网,而不用去记住能够被机器直接读取的IP数串

通过主机名,最终得到该主机名对应的IP地址的过程叫做域名解析(或主机名解析)

域名劫持

域名劫持是互联网攻击中常见的一种攻击方式,攻击者通过对DNS服务器进行攻击,或伪造DNS将目标站点解析到别的地址,用户访问该域名时被重定向到别的站点

在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以外的请求放行,否则直接返回假的IP地址或者什么也不做使得请求失去响应,其效果就是对特定的网址不能访问或访问的是假网址

域名劫持原理如下:

用户输入要访问的域名时,会请求DNS服务器遍历DNS数据库查找该域名对应的IP地址并将其结果返回给用户。在DNS服务器遍历DNS数据库时,如果修改了该域名对应的IP,便实现了域名劫持。简单来说就是:本来一个域名对应一个IP,当这个域名对应到别的IP上就称为域名劫持。如果知道该域名的真实IP地址,则可以直接用此IP代替域名后进行访问。

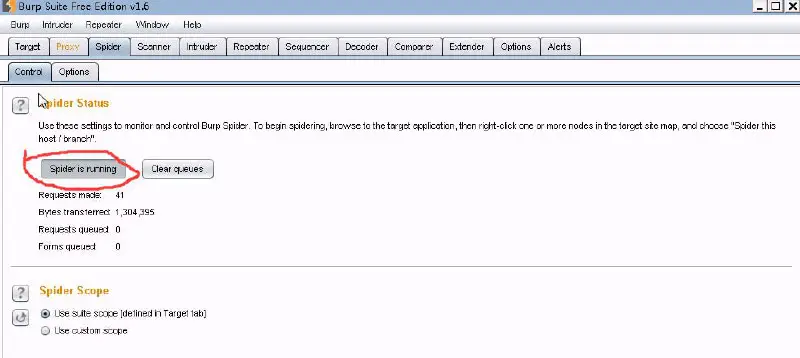

此次实验主要是了解域名劫持的原理,并在实验环境下完成对邮件服务器的劫持

实验环境配置如下:

邮件服务器:Win2003,IP地址:10.1.1.10

另一台主机地址:10.1.1.253

测试者:win7,IP地址随机

目标:实验中提供了一台邮件服务器,该服务器同时提供DNS服务,测试者通过入侵到该服务器,修改DNS服务中的正向解析与反向解析文件实现劫持

FAST MTPROTO PROXIES FOR TELEGRAM

Contact : @Esalat

Last updated 2 years, 2 months ago

📝 telegra.ph/频道内软件使用说明-09-30

👨💻 t.me/PJapkAdminBot

👩💻 link3.cc/pjapk

👥 t.me/tfwzclz

Last updated 1 year, 2 months ago